「Stuxnet」が発見されてから4年以上が経過しましたが、リサーチャーが2年にわたり、Stuxnetに関する2,000以上のファイルを収集、分析した結果、最初に攻撃された 5 つの組織が判明しました。

[本リリースは、2014年11月11日に Kaspersky Lab が発表したプレスリリースの抄訳です]

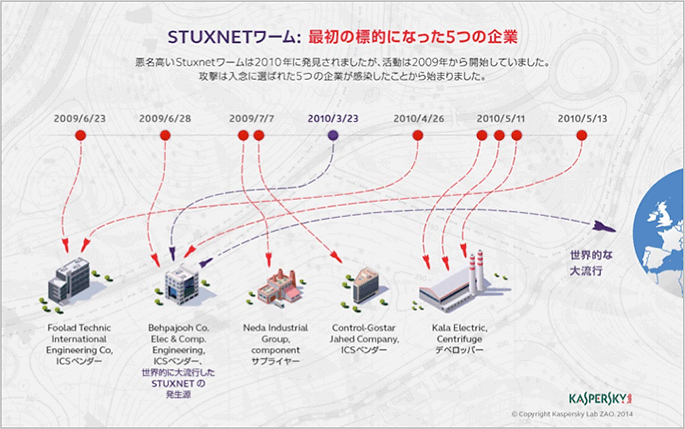

極めて巧妙かつ危険度が高く、史上初のサイバー兵器とされるマルウェア「Stuxnet」が発見されてから4年以上が過ぎましたが、その実態は今なお多くの謎に包まれています。最大の疑問は、Stuxnetの具体的な目的ですが、Kaspersky Labのグローバル調査分析チーム(Global Research and Analysis Team:GReAT)※1のリサーチャーが2 年にわたって2,000以上のStuxnetに関するファイルを収集、分析した結果、最初の標的を特定することに成功しました。

リサーチャー達は、Stuxnetに他に類を見ない高度なコードが用いられ、極めて高額なゼロデイ脆弱性が悪用されていた形跡から、この攻撃自体が特定の標的を狙ったものであることを当初から確信していました。しかし、最初に攻撃を受けたのはどのような組織なのか、Stuxnetが極秘施設のウラン濃縮遠心分離機にどうやって侵入したのかについては、これまで明らかになっていませんでした。

今回の新たな分析で、最初に攻撃された 5つの組織が判明しました。それらは、イランの産業制御システム(ICS)に携わる企業、ICS 開発を手がける企業、または素材や部品を供給する企業でした。特に興味深いのが 5番目に攻撃された企業で、産業オートメーション向けの製品以外にウラン濃縮遠心分離機も製造していました。まさにこの企業が、Stuxnetの主な標的と考えられます。

これらの企業と、その顧客であるウラン濃縮施設などとのデータの送受信により、攻撃者は標的とした施設にマルウェアを仕込むことを考えたと推測できます。Stuxnetの感染状況から、攻撃者のもくろみが成功したことは明らかです。

「Stuxnetによる最初の組織への攻撃を分析した結果、このマルウェアの全貌がつかめました。マルウェアは、狙った組織と協力関係にあるパートナーのネットワークを経由し、間接的に標的の組織に侵入する、サプライチェーン攻撃だったといえます」とKaspersky Labのチーフセキュリティエキスパート、アレクサンドル・ゴスチェフ(Alexander Gostev)はコメントしています。

また、Kaspersky Labのリサーチャーは、USBメモリ以外にもStuxnetの拡散経路があることを発見しました。当初、Stuxnetに感染したUSBメモリをPCに接続することで拡散すると考えられており、インターネットに接続しないPCが感染した理由も説明がつきました。しかし、ごく初期の攻撃のデータを分析した結果、Stuxnetの最初のサンプル(Stuxnet.a)がコンパイルされたのは、最初に狙った組織の PC に感染するわずか数時間前であることがわかりました。これほどの短時間でサンプルをコンパイルし、USBメモリに保存して、標的の組織に送ることは難しく、このケースに関しては、Stuxnetの攻撃者はUSBメモリを介した感染以外の手口を使ったと考えるのが妥当でしょう。

Stuxnetについての最新情報は、Securelistブログ記事に掲載しています。また、ジャーナリストKim Zetter氏が著した『Countdown to Zero Day』では、Stuxneに関して初めて公開された情報や、GReATチームへの取材に基づいた情報が掲載されています。

■ Securelist.com 「 Stuxnet: Zero Victims」

https://securelist.com/analysis/publications/67483/stuxnet-zero-victims

※ 1 Global Research and Analysis Team(GReAT:グレート)

GReAT はKaspersky Lab の R&D で研究開発に携わる中枢部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。