Equation Groupは約20年近くも活動し、世界中の多数の主要産業を攻撃してきました。利用している複数のモジュールは、世界の主要なハードディスクドライブのファームウェアを再プログラミングし、HDD自体を感染させる初のマルウェアと見られています。

[本リリースは、2015年2月16日にKaspersky Labが発表したプレスリリースの抄訳です]

Kaspersky Labの調査分析チーム(GReAT)※ 1は数年にわたり、世界中の60を超える高度なサイバー犯罪組織を注意深く監視してきました。多くの国家がサイバー攻撃に関与し、最先端のツールで武装を試みる中、GReATは、技術の複雑さと洗練の度合いにおいて既知のすべての組織を上回り、約20年近くも活動中の「Equation Group(イクエーション グループ)」を発見しました。

このグループのあらゆる活動は、ほかの犯罪組織と大きく異なるとGReATのリサーチャーは見ています。Equation Groupは、開発が非常に困難で多額の費用がかかるツールを使用して標的を感染させ、データを入手し、極めて専門性の高い手段によって攻撃活動を隠蔽します。また、従来型のスパイ手法を用いて、標的に悪意あるペイロードを配信しています。

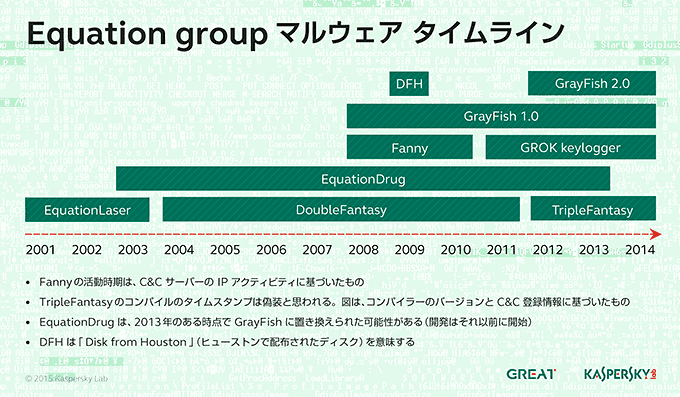

Equation Groupは、非常に強力なトロイの木馬を用いて標的への感染を企てます。Kaspersky Labが把握しているだけでも、「EquationLaser」「EquationDrug」「DoubleFantasy」「TripleFantasy」「Fanny」「GrayFish」といった複数のマルウェアが確認されていますが、ほかにも存在することは確実と見られます。

Equation Groupの独自性

削除と検知が極めて困難

GReATが復元することに成功し、解析した結果から、Equation Groupが利用する複数のモジュールは、世界の主要なハードディスクドライブ(HDD)のファームウェアを再プログラミングすることがわかりました。これはおそらく、Equation Groupのサイバー兵器の中で最も強力なツールであり、HDD自体を感染させる初のマルウェアと見られています。

Equation Groupは、HDDのファームウェアを再プログラミングすることで、次の2つの目的を果たしています。

- マルウェアの駆除ならびに削除を極めて困難にすること。書き換えられたファームウェアは、ディスクに削除できない領域を確保します。そこにマルウェアを仕込むことで、ディスクの初期化やOSのリストアに対しても耐性を持たせ、システム起動時にマルウェアを永久に「復活」させることが可能になります。

GReATのディレクター コスティン・ライウ(Costin Raiu)は次のように警告しています。

「もう1つ危険なことは、一度HDDがこの悪意あるペイロードに感染すると、ファームウェアをスキャンできないことです。つまり、ほとんどのHDDにはファームウェア領域に書き込む機能がありますが、それを読み出す機能はありません。従って、事実上このマルウェアに感染したHDDを検知することができないのです」 - HDD内に、不可視で削除も不可能な領域を作成すること。窃取した情報は、攻撃者が後から回収できるようにこの領域に保存されます。また、暗号化の突破にこの領域が利用されることもあります。コスティンはまた、次のように述べています。「『GrayFish』は、システム起動のごく初期の段階からアクティブになり、暗号化パスワードを取得してこの隠された領域に保存しているものと思われます」

隔離されたネットワークからデータを取得

Equation Groupのサイバー兵器の中で、特に際立っているのが「Fanny」ワームです。その主な目的は、隔離されたネットワークのマッピング、つまり到達できないネットワークのトポロジーを把握し、その環境にあるシステムに対してコマンドを実行することです。通信にはUSBメモリーとC&Cを組み合わせたユニークな手法が用いられています。

隠し領域を持ちマルウェアに感染したUSBメモリーが、隔離環境にあるコンピューターから基本システム情報を収集し、「Fanny」に感染したオンラインのコンピューターに接続された際にC&Cにその情報を送信します。攻撃者が隔離環境でコマンドを実行させるには、オンライン環境のコンピューターにつながったUSBメモリーの隠し領域に書き込みさえすれば、そのUSBメモリーが隔離環境のコンピューターに接続された際に、「Fanny」がコマンドを認識し実行します。

旧来のスパイ手法でマルウェアを配信

攻撃者が標的を感染させるには、一般的なWebからの手法のみならず現実世界の「物」にトロイの木馬を仕込む手法も用いていました。例えば、米国ヒューストンで開催された科学会議の出席者が標的になったケースです。出席者の一部は、帰宅後に会議資料をCD-ROMで受け取りましたが、このCD-ROMにEquation Groupの「DoubleFantasy」が仕込まれていたのです。このCD-ROMをEquation Groupがどのように入手したかは明らかになっていません。

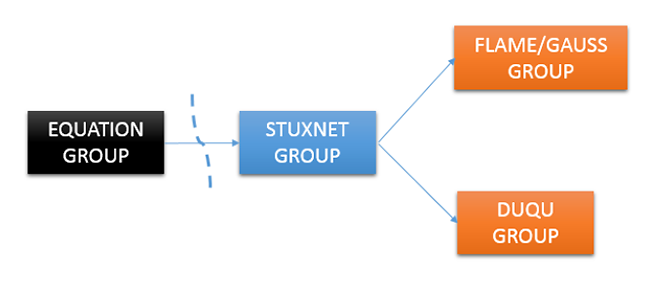

StuxnetやFlameとの関連

Equation Groupは、StuxnetやFlameといったほかの攻撃グループと関わっていました。概して、Equation Groupが上の立場で、StuxnetやFlameよりも先にゼロデイ脆弱性を利用し、ある時点でそのほかのグループとエクスプロイトを共有していました。

例えば、2008年に「Fanny」が利用した2件のゼロデイ脆弱性は、2009年6月と2010年3月にStuxnetでの攻撃に利用されています。この内の1つはFlameでも利用されており、FlameプラットフォームがStuxnetに直接組み込まれていました。

地理的に分散した強力なインフラストラクチャ

Equation GroupはC&Cのインフラを広範囲で展開しており、300以上のドメインと100以上のサーバーが含まれています。サーバーがホスティングされているのは、米国、英国、イタリア、ドイツ、オランダ、パナマ、コスタリカ、マレーシア、コロンビア、チェコ共和国などです。Kaspersky Labは現在、300のC&Cサーバーのうち、数十に対してシンクホールを実施しています。

世界中の多数の主要産業を攻撃

2001年以来、Equation Groupは世界30か国で何千もの組織を攻撃しており、その総数は万単位に及ぶ可能性もあります。標的となった業種は、政府組織、外交機関、通信、航空宇宙、エネルギー、原子力研究、石油・ガス、軍事機関、ナノテクノロジー、イスラム活動家・研究者、マスメディア、交通機関、金融機関、暗号化技術の開発企業などです。

検知

Kaspersky LabがEquation Groupのマルウェアで使用されている7つのエクスプロイトを検証したところ、少なくとも4つがゼロデイ脆弱性を悪用していました。これに加えて未知のエクスプロイトの使用も確認されており、おそらくは、通信匿名化ツールTorブラウザーで使用されたように、Firefox 17に対するゼロデイと考えられます。

Equation Groupには、感染段階で一度に10のエクスプロイトを使用する能力がありますが、Kaspersky Labのリサーチャーは、わずか3つしか使われていないことを確認しました。1つめのエクスプロイトが失敗した場合に2つめが使用され、それも失敗した場合に3つめが使用されます。3つすべてが失敗した場合は、そのシステムには感染しません。

カスペルスキー製品では、ユーザーに対する攻撃を多数検知しましたが、その多くは、未知の脆弱性のエクスプロイト全般を検知、防御する脆弱性攻撃ブロックの技術によって阻止されています。2008年7月にコンパイルされたと見られる「Fanny」ワームは、この技術によって2008年12月に初めて検知され、ブラックリストに登録されました。

「Equation Group」の詳細については、Securelist.comのブログ記事をご覧ください。

※ 1 Global Research and Analysis Team(グレート)

GReAT はKaspersky Lab の R&D で研究開発に携わる中枢部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。