1990年代後半に米国防総省やNASAなどを標的とした「Moonlight Maze」が使用したバックドアと、2011年に世界有数の高度なサイバースパイグループ「Turla」が使用したバックドアとの関連性を発見しました。2017年の別の攻撃に使われたバックドアとも関連している可能性があり、このつながりが証明されれば、Moonlight Mazeは約20年にわたる活動期間の長い攻撃グループとなります。

~ Kaspersky Labとロンドン大学キングスカレッジのリサーチャーが、「Turla」APTとの関連性を発見 ~

[本リリースは、2017年4月3日にKaspersky Labが"Kaspersky Security Analyst Summit"で発表したプレスリリースの抄訳です]

Kaspersky Labとロンドン大学キングスカレッジのリサーチャーは、1990年代後半に米国防総省やNASAなどを標的としていた攻撃「Moonlight Maze」と近年の攻撃者グループとの関連を調査する中で、1998年にMoonlight Mazeが使用したバックドアと、世界有数の高度なサイバースパイグループ「Turla」が2011年に使用したバックドアとの関連性を発見しました。また、Moonlight Mazeが使用したバックドアは、2017年の別の攻撃に使われたバックドアとも関連している可能性があります。このつながりが証明されれば、Moonlight Mazeは2015年にKaspersky Labが分析結果を発表した、約20年近く活動する「Equation Group」と並ぶ活動期間の長い攻撃グループとなります。

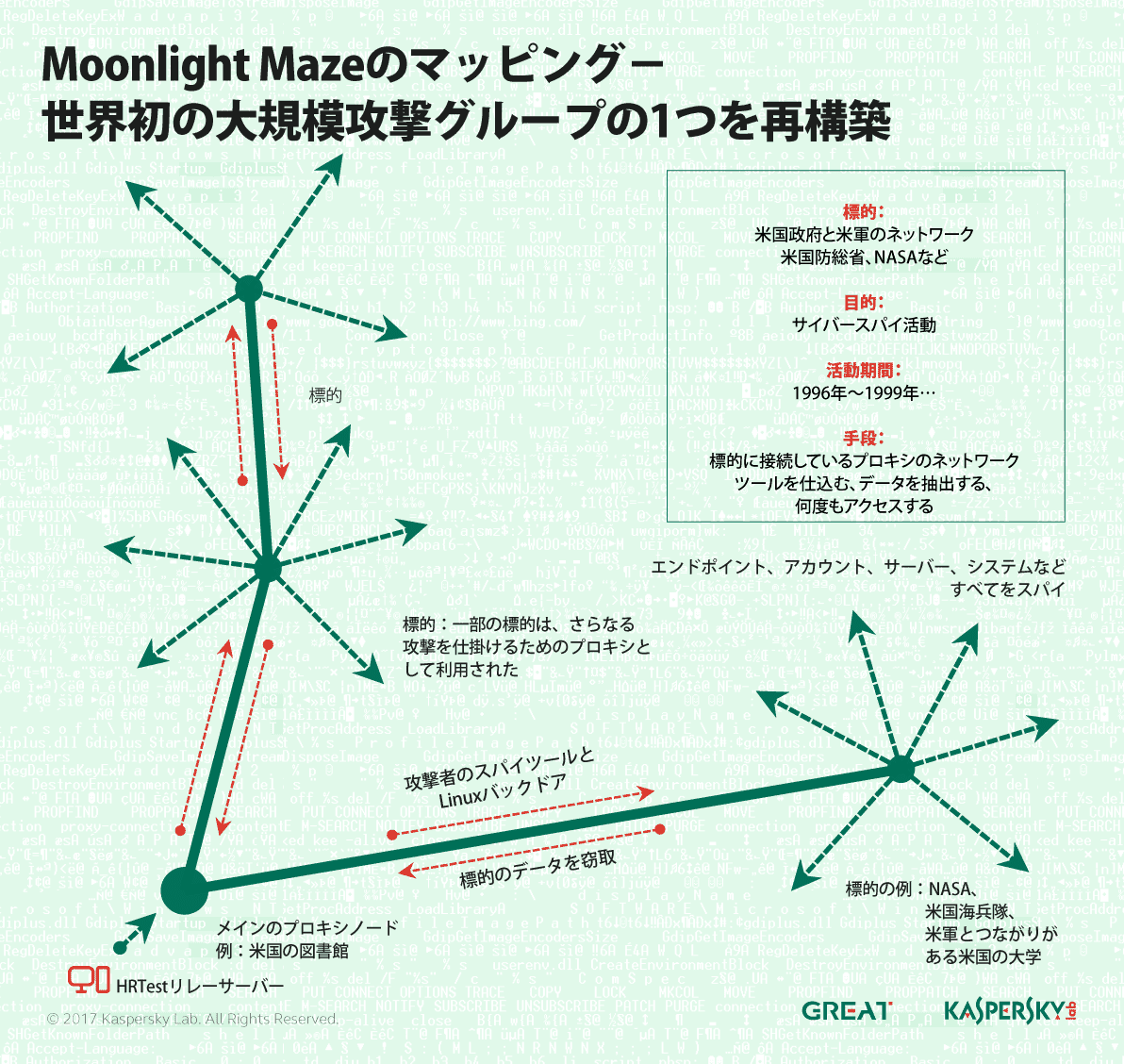

Moonlight Mazeに関する当時のレポートには、1996年から米軍と米政府のネットワーク、大学や研究機関、そして米エネルギー省のシステムへの侵害が検知され始めたと記されています。1998年にはFBIと国防総省が大規模捜査に乗り出しましたが、1999年に公にされた捜査記録の大半は機密扱いで、Moonlight Mazeの詳細は謎に包まれたままでした。

当初の調査関係者は、Moonlight Mazeがロシア語話者による高度なサイバースパイグループTurlaに進化したと述べています。Turlaは別名Snake、Uroburos、Venomous Bear、Kryptonとも呼ばれ、これまで2007年から活動を開始したと考えられていました。

2016年、ロンドン大学キングスカレッジのトーマス・リッド(Thomas Rid)氏は、著書『Rise of the Machine』の執筆調査の中で、Moonlight Mazeの攻撃者にサーバー「HRTest」を乗っ取られ、米国への攻撃にプロキシとして利用されていたある組織の元システム管理者を突き止めました。このシステム管理者はすでに退職していましたが、そのサーバーと攻撃に関連する全データのコピーを持っており、詳細に分析するためにロンドン大学キングスカレッジとKaspersky Labに提供しました。

Kaspersky Labのリサーチャー、ファン・アンドレス・ゲレーロサーデ(Juan Andres Guerrero-Saade)とコスティン・ライウ(Costin Raiu)は、トーマス・リッド氏とダニー・ムーア(Danny Moore)氏と共同で、これらのデータの詳細な技術解析を9か月間にわたって行い、攻撃者のオペレーション、ツール、テクニックを再構築するとともに、Turlaとの関係も並行して調査しました。

Moonlight Mazeは、Solarisシステムを標的としたオープンソースのUNIXベースの攻撃であり、調査の結果、LOKI2(1996年にリリースされたプログラムで、秘密のチャネルを介してデータを抽出する)ベースのバックドアを利用していたことが判明しました。この情報がきっかけとなり、Kaspersky Labが2014年に発見したTurlaの、珍しいLinuxの検体を再度検証することになりました。「Penquin Turla」と命名されたこの検体もベースはLOKI2で、再度の分析により、すべて1999年から2004年にかけて作成されたコードを使用していることが判明しました。

このコードは今も攻撃に使われています。実環境で発見されたのは2011年で、スイスの防衛企業Ruagに対してTurlaが実行したとされる攻撃でした。その後、2017年3月に、Kaspersky Labのリサーチャーがドイツのシステムから送信されたPenquin Turlaバックドアの新しい検体を発見しました。Turlaは、セキュリティ対策が厳重で標準的なWindowsツールセットでは侵入が難しい組織に対しては、古いコードを利用してLinuxへの攻撃を実行している可能性があります。

Kaspersky Labのグローバル調査分析チーム(GReAT)※1 のシニアセキュリティリサーチャーファン・アンドレス・ゲレーロサーデは、次のように述べています。「組織的なサイバースパイ活動がこれほどまでに広範かつ執拗に展開されるとは、1990年代後半の時点では誰も予測できませんでした。なぜ攻撃者が古いコードを未だに最近の攻撃で有効に活用できているのかを、我々は自らに問いかける必要があります。Moonlight Mazeのサンプルの解析は、豊富なリソースを持つ攻撃者が消え去ることはなく、攻撃者に匹敵するスキルによってシステムを保護できるかどうかは我々次第であることを改めて認識させられました」

カスペルスキー製品は、Moonlight MazeとPenquin Turlaが使用するマルウェアを検知・ブロックします。

- Moonlight Mazeについての動画はこちらをご覧ください。

- Moonlight Mazeの分析詳細は、Securelistブログ「Penquin's Moonlit Maze」(英語)をご覧ください。

※1 Global Research and Analysis Team(GReAT、グレート)

GReATはKaspersky Labの研究開発部門の中核として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。