Kaspersky Labのリサーチャーは、中東やアフリカで少なくとも2012年から2018年2月までにサイバースパイ行為に使用された高度なマルウェア「Slingshot(スリングショット)」を発見しました。このマルウェアは、汚染されたルーターを通じて標的に感染して攻撃するだけでなく、カーネルモードでの実行が可能なため、標的のデバイスを完全に制御できるようになります。

[本リリースは、2018年3月9日にKaspersky Labが発表したプレスリリースに基づき作成したものです]

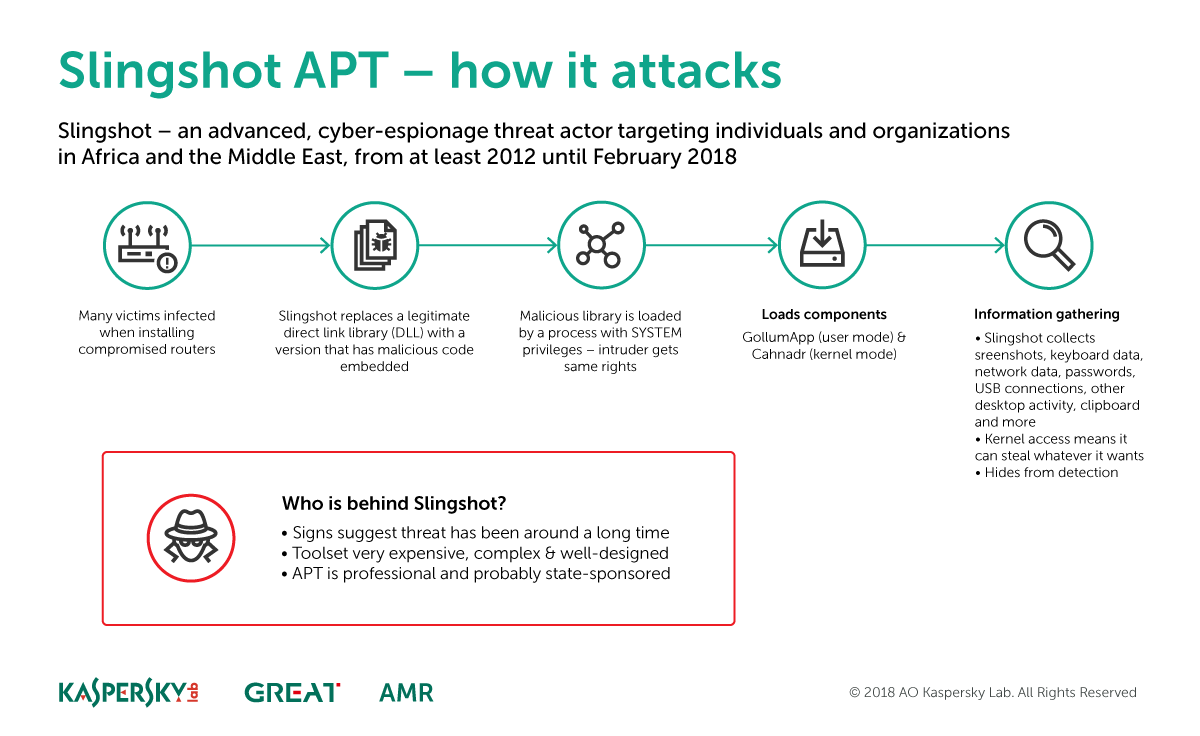

Kaspersky Labのリサーチャーは、中東やアフリカで少なくとも2012年から2018年2月までにサイバースパイ行為に使用された高度なマルウェア「Slingshot(スリングショット)」を発見しました。このマルウェアは、汚染されたルーターを通じて標的に感染して攻撃するだけでなく、カーネルモードでの実行が可能なため、標的のデバイスを完全に制御できるようになります。リサーチャーによると、この攻撃者が使用した手法の多くは独特であり、密かな情報収集を非常に効果的に行います。具体的には、マルウェアの通信かどうか判断するためにパケットにマーキングを行い、マーキングされているパケットに対して隠蔽を行います。これにより痕跡を残すことなく日々の通信を傍受することができます。

当社のリサーチャーは、発見した怪しいスパイウェアのコードが、他の場所にも広がっていないかを確認するためのふるまい検知シグネチャを作成し、Slingshotを発見しました。これによってシステムフォルダー内に、「scesrv.dll」という不審なファイルが格納されたコンピューターが検知されました。さらに詳しく調査を進め、このファイルを分析したところ、正規のファイルに見えるにもかかわらず、scesrv.dllモジュールには、悪意あるコードが埋め込まれていることが分かりました。このライブラリは、システム権限を持つプロセスである「services.exe」によって読み込まれるため、感染したライブラリが同じ権限を持つことになります。リサーチャーは、非常に高度な侵入者がコンピューターのまさに核となる部分に侵入したことに気付きました。

図:Slingshotの攻撃手法

Slingshotの最も特徴的な点は、通常とは異なる感染経路です。リサーチャーが多くの標的ユーザーを発見するにつれて、感染経路がルーターであることが判明しました。Slingshotを仕掛けた攻撃グループは、これらの攻撃時に、ルーターのセキュリティを侵害し、悪意のある動的リンクライブラリをルーター内に配置したと思われますが、そのライブラリが実際には他の悪意あるコンポーネントのダウンローダーになっていました。実際の管理者がそのルーターを設定するためにログインすると、ルーターの管理ソフトウェアが、管理者のコンピューターで悪意あるモジュールをダウンロードして実行します。残念ながら、感染経路となっているルーターへの侵入手法はまだ判明していません。

感染に続いて、Slingshotは多数のモジュールを標的のデバイスに読み込みます。なかでも強力で影響力が大きいのがカーネルモードモジュールの「Cahnadr」とユーザーモードモジュールの「GollumApp」の2つです。この2つのモジュールは連携しており、情報収集、攻撃持続性、データの抜き出しにおいて相互にサポートすることができます。

Slingshotの主な目的はサイバースパイ行為であると考えられます。分析では、Slingshotによってスクリーンショットやキーボードデータ、ネットワークデータ、パスワード、クリップボードデータ、USB接続、その他のデスクトップ・アクティビティなどが収集されること明らかになっていますが、カーネルへのアクセスが可能なため、攻撃者はほかにも望むものを何でも盗めてしまいます。

このマルウェアでは、検知を回避するさまざまな手法が利用されています。モジュール内のすべての文字列を暗号化することや、セキュリティ製品による検知を回避するために直接システムサービスを呼び出すこと、多数のアンチデバッグ技術を使用すること、インストールされ実行されているセキュリティ製品のプロセスに応じて注入するプロセスを選択するなどがあります。

Slingshotは、たとえ指令サーバーのアドレスがハードコードされていなかったとしても、通信を待ち受けているため、カーネルモードですべてのネットワークパッケージを傍受し、攻撃者が設定した2つの特定の識別子をもとに、攻撃者のネットワークパッケージかどうかを識別してそれを読み込み実行します。

■ Slingshotの標的と活動期間

リサーチャーが調査した悪意あるサンプルには「バージョン6.x」と記されていたため、この脅威がかなり長期間にわたって存在していたことが推測できます。Slingshotの複雑なツールセットを作成するためにかかった開発期間と技術、そして開発コストはどれも相当なものだった可能性が高いでしょう。これらの手がかりを合わせて考えると、Slingshotを仕掛けた犯罪グループは、高度に組織化されたプロフェッショナルであり、おそらく国家によって支援されていると思われます。コードのテキストからは、英語を母語とする犯罪者であることが伺えます。しかしながら、正確に特定することは不可能ではないにしても非常に困難です。

これまでのところ、リサーチャーはSlingshotとその関連モジュールの標的を約100件確認しており、標的の拠点はケニア、イエメン、アフガニスタン、リビア、コンゴ、ヨルダン、トルコ、イラク、スーダン、ソマリア、タンザニアです。標的のほとんどは組織ではなく個人ですが、政府組織や機関もいくつか含まれています。標的となったユーザーが特に多い国はケニアおよびイエメンです。

Kaspersky Labのチーフマルウェアアナリストであるアレクセイ・シュルミン(Alexey Shulmin )は次のように述べています。「Slingshotは、これまでに最も高度な犯罪者しか使用していなかった、カーネルモードのモジュール含む、さまざまなツールと手法を用いた高度な脅威です。その機能は、攻撃者にとって非常に貴重で有益なものであり、だからこそ少なくとも6年間は存在していたと考えられます」

カスペルスキー製品は、この脅威を検知・ブロックします。

■ Kaspersky Labからの推奨事項

このような攻撃の標的にならないために、Kaspersky Labのリサーチャーは、次の対策を推奨しています。

- Mikrotik社のルーターを使用している方は、既知の脆弱性から確実に保護するために、すぐに最新版にアップグレードしましょう。Mikrotik Winboxでは、ルーターからユーザーのコンピューターに余計なものはダウンロードしません。

- 実績ある、企業レベルのセキュリティソリューションを、標的型攻撃対策技術および脅威インテリジェンスと組み合わせて使用してください。このようなソリューションは、ネットワークをアノマリ型で分析することで高度な標的型攻撃を特定してとらえることができ、企業のサイバーセキュリティチームにネットワーク上の完全な可視性を提供し、対応を自動化します。

- 不正アクセスの痕跡(IOC)、YARA、カスタマイズされた高度な脅威レポートといった、標的型攻撃の研究と阻止に有用なツールによってチームを強化する最新の脅威インテリジェンスデータにセキュリティスタッフがアクセスできるようにしてください。

- 標的型攻撃の早期兆候を検出する場合は、高度な脅威をプロアクティブに検知し、検出までにかかる時間を短縮し、タイムリーなインシデント対応を手配することができる、セキュリティソリューションの採用を検討してください。

Slingshotの高度な持続的脅威に関するレポートは、Securelistブログ「The Slingshot APT FAQ」(英語)をご覧ください。