「Tomiris」には、既知のバックドア「Sunburst」を使用した攻撃活動を行ったとされる「DarkHalo」と関連する可能性がある特徴的な部分が幾つかありました。Sunburstを使用した攻撃は、近年のサプライチェーン攻撃の中でも、最も影響の大きいセキュリティインシデントの一つです。

[本リリースは、2021年9月29日にKasperskyが発表したプレスリリースに基づき作成したものです]

Kasperskyのグローバル調査分析チーム(GReAT※)はこのたび、未知のAPT(高度サイバー攻撃)の調査中に新たなマルウェアを発見しました。そのマルウェアには、既知のバックドア「Sunburst」を使用した攻撃活動を行ったとされる「DarkHalo」と関連する可能性がある特徴的な部分が幾つかありました。Sunburstを使用した攻撃は、近年のサプライチェーン攻撃の中でも、最も影響の大きいセキュリティインシデントの一つと見なされています。GReATのリサーチャーはこのバックドアを「Tomiris」と名付けました。

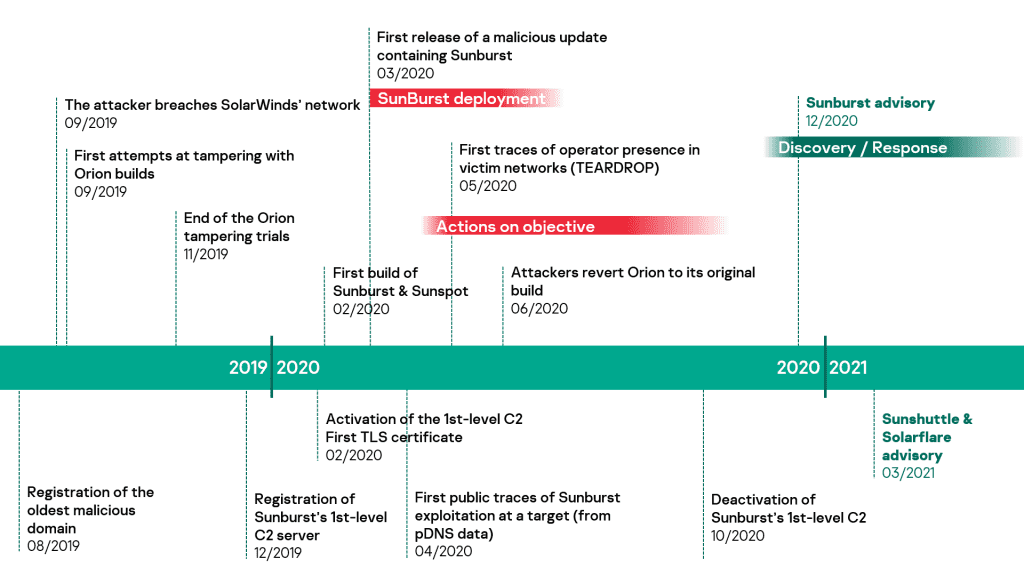

2020年12月、バックドア「Sunburst」を使用したセキュリティインシデントは大きな話題となりました。「DarkHalo」と呼ばれる攻撃活動グループは、広く使用されている企業向けのソフトウェアプロバイダーに不正アクセスし、長期間そのインフラストラクチャを利用して正規のソフトウェアアップデートに偽装したスパイウェアを配布していました。この件は大々的に報じられ、セキュリティコミュニティでも大規模な調査が行われましたが、攻撃者は雲隠れしたように思われました。Sunburstを使用した攻撃以来、DarkHaloの関与が考えられる大きなインシデントは無く、DarkHaloによるAPT活動は停止したように見えました。しかしながら、GReATの最近の調査結果では、活動は停止していない可能性があります。

図1:「Sunburst」キャンペーンのタイムライン

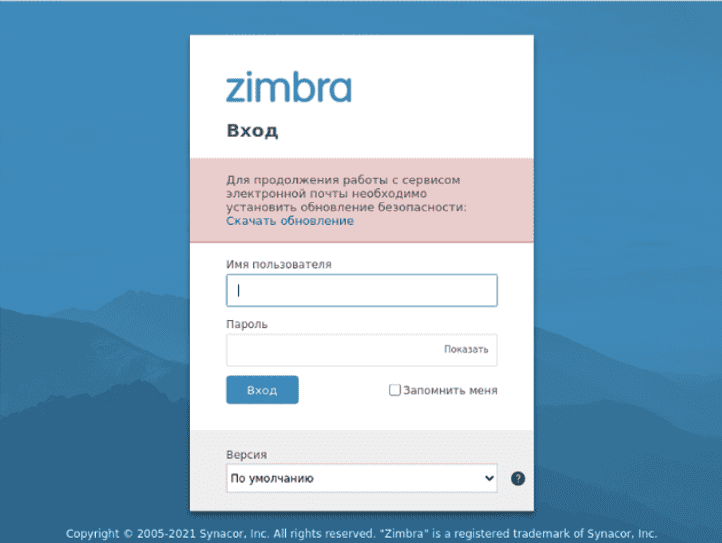

2021年6月、DarkHaloが活動を停止したかのように見えてから6カ月後、GReATのリサーチャーは、ある国の複数の政府機関に対するDNSハイジャック攻撃の痕跡を発見しました。ある一定期間、攻撃の対象者が利用する正規メールサービスのWebインターフェイスが、偽のWebインターフェイスにリダイレクトされ、ログイン時に悪意のあるソフトウェアアップデートをダウンロードするよう仕向けられていました。リサーチャーはその「ソフトウェアアップデート」を取得し、未知のバックドア「Tomiris」を発見しました。

図2:攻撃者が用意した正規メールサービスの偽Webログイン画面

分析を進めたところ、このバックドアの主な目的は、攻撃したシステムに足場を築いた後、ほかの悪意のあるコンポーネントをダウンロードするものと判明しました。後者については、残念ながら調査では特定できなかったものの、Tomirisバックドアが、Sunburst攻撃の第2段階で用いられる「Sunshuttle」バックドアに酷似しているという重要な事実を確認しました。

以下にSunshuttleとTomirisの類似点の一部を挙げます。

・Sunshuttleと同様に、Tomirisはプログラミング言語「Go」で開発されていました

・どちらも単一の暗号化/難読化スキームを用いて、構成とネットワークトラフィックの暗号化を行います

・どちらも永続化のためにスケジュールされたタスクを利用しているほか、活動を隠ぺいするためにランダム化やスリープによる遅延を用います

・この二つのプログラムの全般的なワークフローは酷似しており、共通の開発手法を用いている可能性があります

・それぞれ、英語に間違いがあります。例えば、Tomiris内の文字列(‘isRunned’)、Sunshuttle内の文字列(‘executed’ではなく‘EXECED’)。これは、英語を母国語としない話者によって作成されたことを示唆しています。DarkHalo攻撃活動グループは、ロシア語話者であることは広く知られています

・ Tomirisバックドアが見つかったネットワークには、Kazuarバックドアに感染したマシンが存在していました。KazuarはSunburstとコードの重複があることで知られています

Kaspersky GReATのセキュリティリサーチャー、ピエール・デルシ(Pierre Delcher) は、次のように述べています。「TomirisとSunshuttleが間違いなくつながっていると断定するには、まだ証拠が不十分です。それでも、包括的に考えると、少なくとも作成者が同じか開発手法を共有している可能性があると感じています」

同セキュリティリサーチャー、イワン・クフィアトコフスキ(Ivan

Kwiatkowski)は、次のように加えています。「TomirisとSunshuttleが関連しているという我々の推測が正しければ、犯行が見つかった後に攻撃者がその能力を再構築する方法について、新たな光を当てることとなるでしょう。脅威インテリジェンスのコミュニティには、この調査を再現して、SunshuttleとTomirisの間に見つかった類似性についてのセカンドオピニオンを提供していただきたいと考えています」

・TomirisとSunburstの攻撃に関する調査結果は、Securelistブログ「DarkHalo after

SolarWinds : the Tomiris connection」(英語)でご覧いただけます。

・2021年1月12日に発表済みのプレスリリース「Kaspersky、SolarWinds製品を悪用した攻撃と『Kazuar』バックドアに関連性を発見」はこちらをご覧ください。

※ グローバル調査分析チーム:Global Research and Analysis Team(GReAT)、グレート

GReATはKasperskyの研究開発部門の中核として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。