「Operation SyncHole」と名付けたこの攻撃は、水飲み場型攻撃と韓国企業が使用するサードパーティ製のソフトウェアの脆弱性を突く手法を組み合わせています。Lazarusは、韓国のソフトウェアエコシステムを深く理解し、非常に高度な多段階のサイバー攻撃を実行できる能力を有していることが改めて明らかになりました。

[本リリースは、2025年4月24日にKasperskyが発表したプレスリリースに基づき作成したものです]

Kasperskyのグローバル調査分析チーム(GReAT)※はこのたび、悪名高いサイバー攻撃グループ「Lazarus(ラザルス)」が関与する新たな攻撃活動を観測し、「Operation SyncHole(オペレーション・シンクホール)」と名付けました。この攻撃は、水飲み場型攻撃(後述)とサードパーティ製ソフトウェアの脆弱(ぜいじゃく)性を突く手法を組み合わせたもので、韓国の組織を標的としています。また、GReATのリサーチャーは、調査中に

GReATの調査結果では、Lazarusグループは、韓国のソフトウェア、IT、金融、半導体、通信業界の六つの組織を標的としていました。しかし、実際にはさらに多くの組織が侵害に遭っていた可能性があります。

少なくとも2009年から活動しているLazarusグループは、潤沢な資金とリソースを持っています。今回の攻撃活動で、同グループは、サードパーティ製ソフトウェアのInnorix Agentのワンデイ脆弱性を悪用していることが確認されました。Innorix Agentは、管理システムや財務システムのセキュアなファイル転送に使用されているブラウザー統合型ツールです。この脆弱性を悪用することで侵入後の横展開が可能になり、標的のホストに追加のマルウェアをインストールすることができました。最終的には、Lazarusが使用する代表的なマルウェアの「ThreatNeedle」や「LPEClient」などが展開され、内部ネットワーク内での足場を拡大しました。

マルウェアを分析する中で、GReATのリサーチャーは、任意のファイルをダウンロード可能な別のゼロデイ脆弱性を発見しました。この脆弱性は、攻撃者によって悪用される前に特定することができました。当社は、Innorix Agentの問題を韓国インターネット振興院(KrCERT)と同ツールのベンダーに報告し、その後、パッチが適用されたバージョンに更新され、脆弱性にはKVE-2025-0014が割り当てられました。

リサーチャーは、Innorix Agentに関連する発見以前に、以前から続く韓国を標的とした攻撃活動で、バックドアのThreatNeedleなどの亜種が使用されていることを確認していました。このマルウェアは、Windowsの正規のサービスであるSyncHost.exeプロセスのメモリ内で実行されており、「Cross EX」のサブプロセスとして作成されていました。Cross EXは、さまざまなブラウザー環境でセキュリティツールの使用をサポートするために設計された韓国の正規のソフトウェアです。

攻撃活動の詳細な分析により、今回の六つの組織でも同じ攻撃ベクターが確認されたことが明らかになりました。各ケースの感染チェーンは、Cross EXの潜在的な脆弱性が発生元となっていたものとみられ、これが攻撃活動全体の感染の起点であった可能性が示唆されています。注目すべき点として、KrCERTが最近公開したセキュリティアドバイザリでも、Cross EXに脆弱性が存在することが確認されており、今回の調査中にパッチが適用されています。

■ Operation SyncHole初期感染の手口、水飲み場型攻撃

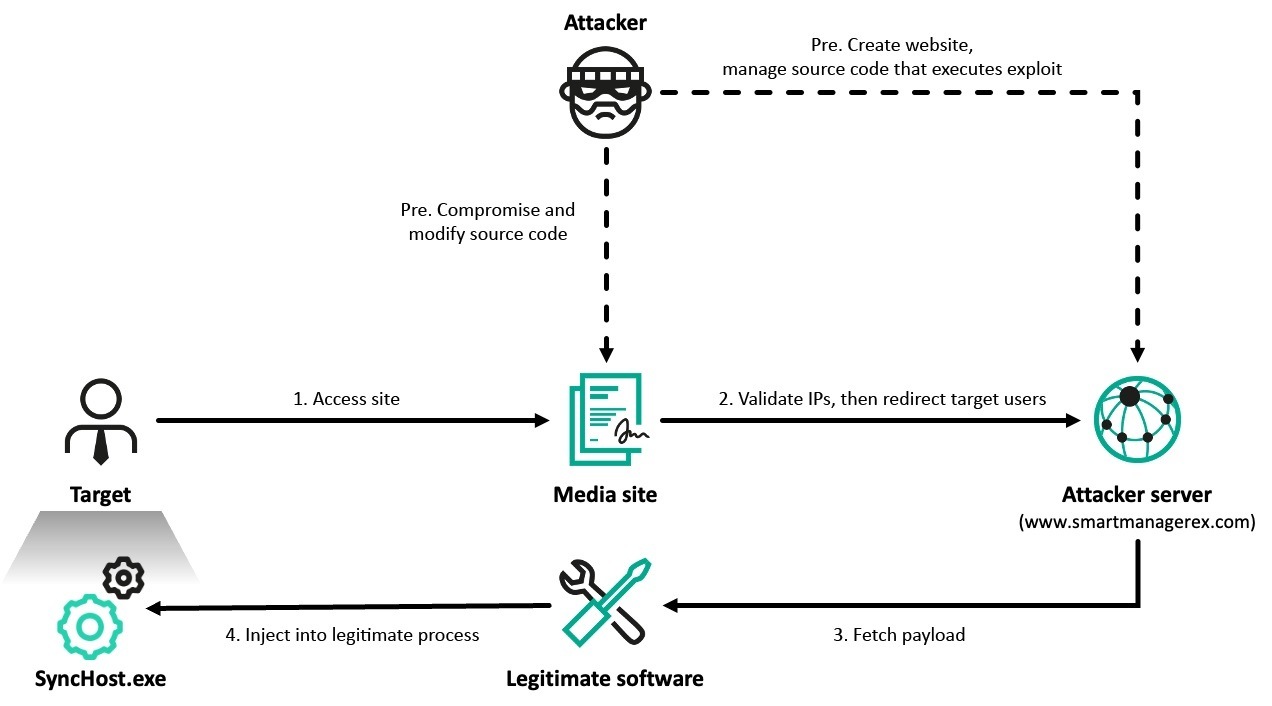

Lazarusグループは、多くのユーザーが訪れるオンラインメディアのウェブサイトを侵害し、おとりとして使用しました。この手法は、水飲み場型攻撃として知られています。攻撃者は、訪問者のトラフィックをフィルタリングして、標的とする人物を攻撃者が制御するウェブサイトに選択的にリダイレクトさせていました。ここから攻撃チェーンが始まっており、この方法は、同グループの活動でみられる高度に標的を絞り込む戦略的な特徴を示しています。

例:攻撃で使用されたリダイレクト先のページ

例:攻撃で使用されたリダイレクト先のページ

図:「Operation SyncHole」最初の侵害時の攻撃フロー

図:「Operation SyncHole」最初の侵害時の攻撃フロー

KasperskyのGReATでディレクターを務めるイゴール・クズネツォフ(Igor Kuznetsov)は、次のように述べています。「これらの調査結果を総合すると、サードパーティ製のブラウザープラグインやヘルパーツールは、アタックサーフェス(攻撃対象領域)を大幅に拡大してしまうというセキュリティの懸念が浮かび上がります。特に、国や地域固有のソフトウェアや古いソフトウェアに依存する環境ではその傾向が顕著です。多くの場合、これらのコンポーネントは、管理者権限で実行され、メモリ内に残存し、ブラウザーのプロセスと深く相互作用するため、攻撃者にとっては、ブラウザー自体よりも魅力的なターゲットになっています」

■ カスペルスキー製品は、「Operation SyncHole」で使用されたエクスプロイトおよびマルウェアを以下の検知名で検知、ブロックします。

Trojan.Win64.Lazarus.*、Trojan.Win32.Lazarus.*、MEM:Trojan.Win32.Cometer.gen、MEM:Trojan.Win32.SEPEH.gen、Trojan.Win32.Manuscrypt.*、Trojan.Win64.Manuscrypt.*、Trojan.Win32.Zenpak.*

■ 詳細は、Securelistブログ(英語)「Operation SyncHole: Lazarus APT goes back to the well」でご覧いただけます。

※ グローバル調査分析チーム(Global Research and

Analysis Team、GReAT、グレート)

GReATは当社の研究開発の中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。