サービスとしてのマルウェア(Malware-as-a-Service:MaaS)に関して97種類のマルウェアファミリーを対象に調査を行った結果、過去7年間に最も多かったのはランサムウェアであることが判明しました。また、情報窃取型マルウェア、ボットネット、ローダー、およびバックドアも活発に提供されていることを突き止めました。

KasperskyのDigital Footprint Intelligence※1チームは、このたび、サービスとしてのマルウェア(Malware-as-a-Service:MaaS)に関して、このビジネスモデルがどのように組織化されているのか、どのようなマルウェアが配布されているのかなど、ダークWebほか複数のリソースで拡散されている97種類のマルウェアファミリーを対象に調査を行いました。その結果、MaaSとして過去7年間に最も多かったのはランサムウェアであることが判明しました。また、同チームは、サイバー犯罪者たちが攻撃を実施するために、情報窃取型マルウェア、ボットネット、ローダー、およびバックドアを活発に提供していることを突き止めました。

MaaSは、サイバー攻撃のためにマルウェアをサイバー犯罪者に提供する違法なビジネスモデルです。通常、サービスの利用者には攻撃をコントロールできる個人アカウントのほか、技術サポートが提供され、高い専門知識を持たない者にとってサイバー犯罪に参入する敷居を下げるものです。

MaaSで最も利用されたのはランサムウェア

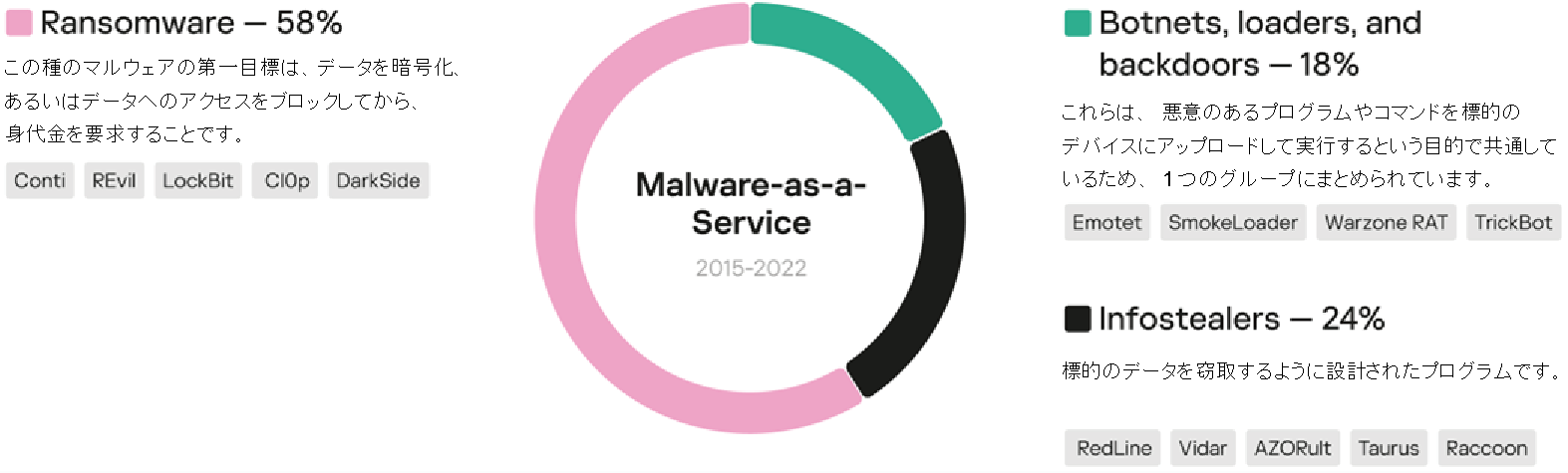

Digital Footprint Intelligenceチームの専門家は、さまざまなマルウェアファミリーの販売量、ダークネット上でのコメント、議論、投稿、検索広告やそのほかのリソースを調査し、MaaSモデルとして配布された97種類のマルウェアファミリーを特定し、それらを目的別に5つのカテゴリ(ランサムウェア、情報窃取型、ローダー、バックドア、ボットネット)に分類しました。その結果、もっとも多かったのはランサムウェアで、2015年から2022年の間にMaaSモデルとして拡散された全マルウェアファミリーの58%を占めていました。ランサムウェアが流行している原因は、ほかの種類のマルウェアに比べて、より短期間でより多くの利益を生み出せることにあります。

サイバー犯罪者たちは、サービスとしてのランサムウェア(Ransomware-as-a-service:RaaS)に無料で登録できます。RaaSプログラムの利用者になりサイバー攻撃を行った場合は、攻撃後にサービスの利用料金を支払います。支払額はその攻撃の被害側が支払った身代金の金額によって決まり、通常は各身代金取引の10~40%です。ただし、このプログラムへの参加には厳格な要件を満たさなければならないため、容易なことではありません。

2番目に多かったのは、情報窃取型マルウェア(Infostealers)で24%を占めていました。これは、認証情報、パスワード、銀行カードや口座、ブラウザーの履歴、仮想通貨(暗号資産)ウォレットなどのデータを窃取するように設計された悪意のあるプログラムです。

情報窃取型マルウェアのサービスはサブスクリプションモデルで、月額料金は100米ドルから300米ドルです。例えば、2023年2月初旬にサービスを終了した「Raccoon Stealer」は、1カ月275米ドルまたは1週間150米ドルで入手できるようになっていました。その競合である「RedLine」の月額料金は150米ドルで、運営者がダークネットに投稿した情報によると、900米ドルで無期限に利用できるライセンスのオプションもあります。また、追加料金を支払うとほかの付加サービスも利用できます。

3番目はボットネット、ローダー、バックドアで、18%でした。これらは、ほかのマルウェアを標的のデバイスにアップロードして実行するという共通の目的を持つことが多いため、一つのグループにまとめています。この種のマルウェアは、情報窃取型マルウェアよりも高価です。例えば、ローダーの「Matanbuchus」の価格は経時的に変化する傾向にあり、2023年6月時点の価格は1カ月4,900米ドルからです。高価な理由は、悪意のあるコード自体が複雑であり、運営者が全てのインフラを提供するため、利用者は強固なホスティングサービスに料金を払う必要がないことが挙げられます。Matanbuchusはサブスクリプション登録者数が非常に少ないため、利用者が長い間発見されずにいることは注目に値します。

MaaSのコンポーネントと犯罪者グループの構成

MaaSプラットフォームを運用するサイバー犯罪者は一般的にオペレーターと呼ばれ、通常、異なる役割を持つ数名で構成されます。サービスを購入する者はアフィリエイトと呼ばれます。アフィリエイトはオペレーターと契約を結んだ後、指令サーバー(C2、コマンド&コントロール)パネル、ビルダー(一意のマルウェアサンプルを素早く作成するためのプログラム)、マルウェアやインターフェイスのアップグレード、サポート、説明書、ホスティングなどのMaaSに必要な全てのコンポーネントにアクセスできるようになります。C2パネルは、マルウェアに感染させたマシンの活動を制御・調整するために不可欠なコンポーネントです。例えば、データの窃取、被害者との交渉、サポートとの連絡や一意のマルウェアサンプル作成などが行えます。

情報窃取型マルウェアなど一部のMaaSでは、アフィリエイトが独自のチームを作ることができるようになっています。このようなチームのメンバーはトラッファー(traffers)と呼ばれます。マルウェアを拡散することで収益を高め、利益やボーナス、またアフィリエイトからの売り上げを生み出します。トラッファーはC2パネルやほかのツールへのアクセス権は持たず、マルウェアの拡散をのみを目的として活動します。その方法は、主に、正規プログラムのハッキング手順やサンプルを偽り、YouTubeなどで公開して拡散します。

KasperskyのDigital Footprint Intelligenceチームのアナリスト アレクサンダー・ザブロフスキー(Alexander Zabrovsky)は次のように述べています。「サイバー犯罪者は、マルウェアや窃取したデータといった違法な商品やサービスをインターネットの闇の部分で活発に取引しています。この市場の構造を理解することで、企業は潜在的な攻撃者の手法とその動機に関する洞察を得ることができます。当社はこのような情報を活用し、サイバー犯罪者の活動を特定・監視し、情報の流れを追跡し、新たな脅威や傾向に関する最新情報を常に把握しておくことで、サイバー攻撃を防止するより効果的な戦略を策定し、お客様支援を強化しています」

■ MaaSについて詳細は、Securelistブログ(英語)「Understanding Malware-as-a-Service」からダウンロードしていただけます。

■ このような攻撃から自社を守るために、以下の対策をお勧めします。

・攻撃者が脆弱性(ぜいじゃくせい)を突いて企業ネットワークに侵入するのを防ぐため、使用する全端末のソフトウェアを常に最新の状態に保つ。新たな脆弱性に対して、できるだけ速やかにパッチをインストールすれば、攻撃者はその脆弱性を悪用できなくなります

・最新の脅威インテリジェンス情報を使用して、攻撃者が実際に使用しているTTPs(戦術、技術、手順)を把握しておく

・Kaspersky Digital Footprint

Intelligenceを使用して、セキュリティアナリストが企業のリソースに対する攻撃者の視点を確認し、使用し得る潜在的な攻撃経路を迅速に発見できるようにする。これにより、サイバー犯罪者による既存の脅威に対する認識が高まり、防御を適宜調整したり、あるいはタイムリーに対抗策と除去策を講じたりすることに役立ちます

・インシデントが発生した場合、Kaspersky Incident Responseサービスは、対応をサポートし、影響を最小限に抑えるのに役立ちます。特に、侵入されたノードを特定し、将来的に同様の攻撃を受けないようにインフラを保護することができます

※1 Digital Footprint

Intelligence:当社専門家が、お客様リソースに対する攻撃状況を調査・分析し、検知された悪用される可能性のある脆弱性などの弱点や、計画されている攻撃の証拠などを脅威アラートとレポートで報告するサービスです。

※2 IoTボットネットはDDoS-as-a-Serviceとして拡散されているため、MaaSとして分類しておらず当データには含んでいません。