Kasperskyの調査分析チームは、APT攻撃を行うサイバー犯罪組織「Cloud Atlas」が、標準的なIoCを利用した検知を回避する新しいツールにより、攻撃手段を強化したことを発見しました。

[本リリースは、2019年8月12日にKasperskyが発表したプレスリリースに基づき作成したものです]

Kasperskyのグローバル調査分析チーム(GReAT)※ は、APT攻撃を行うサイバー犯罪組織「Cloud Atlas」(別名:Inception)が、標準的な脅威の痕跡(IoC:Indicators of Compromise)を利用した検知を回避する新しいツールにより、攻撃手段を強化したことを発見しました。この新しい感染チェーンは、東欧、中央アジア、ロシアのさまざまな組織で実際に発見されています。

サイバー犯罪組織Cloud Atlasは、長期にわたり産業界や政府機関、そのほかの組織を標的としてサイバースパイ活動を行っています。Kasperskyがその存在を初めて特定したのは2014年で、それ以降もCloud Atlasは活動を続けています。GReATは最近、Cloud Atlasがポルトガル、ルーマニア、トルコ、ウクライナ、ロシア、トルクメニスタン、アフガニスタン、キルギスタンなどの国々で、国際経済産業や航空宇宙産業、さらには政府機関や宗教団体を標的として活動していること確認しました。Cloud Atlasが、侵入後に実行する操作は次のとおりです。

- アクセスできるようになったシステムに関する情報の収集

- パスワードの記録

- 最近使用されたファイル(.txt、.pdf、.xls、.doc)の窃取と指令サーバーへの送信

Cloud Atlasは、その手口を大幅に変更したわけではありませんが、2018年以降は標的への新たな感染手段を導入し始め、標的のネットワーク内で横展開を行っています。

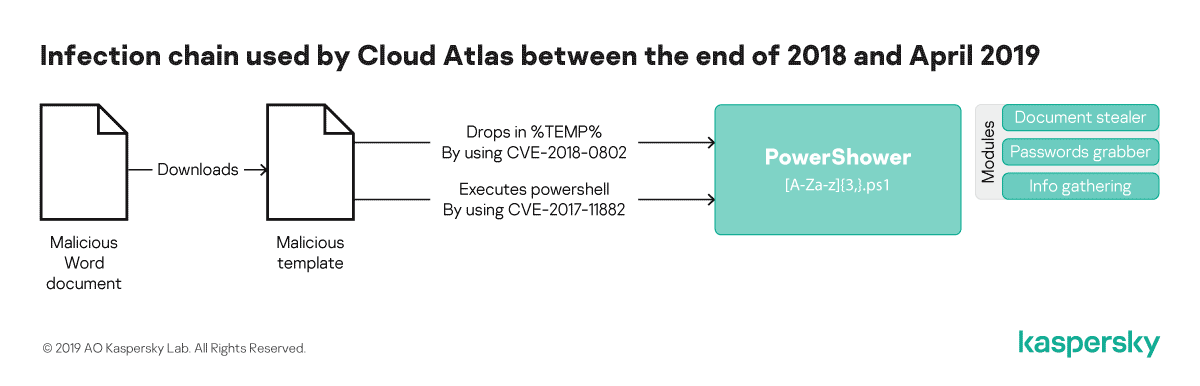

図1:2018年末から2019年4月までの期間、Cloud Atlasが利用していた感染チェーン

以前のCloud Atlasの攻撃は、最初に悪意のある添付ファイルを含むスピアフィッシングメールを標的に送信していました。感染に成功した場合、初期偵察用およびその後の悪意のあるモジュールのダウンロードに使用されるマルウェア「PowerShower」を実行し、サイバー攻撃者がオペレーションを続行できるようになっていました。

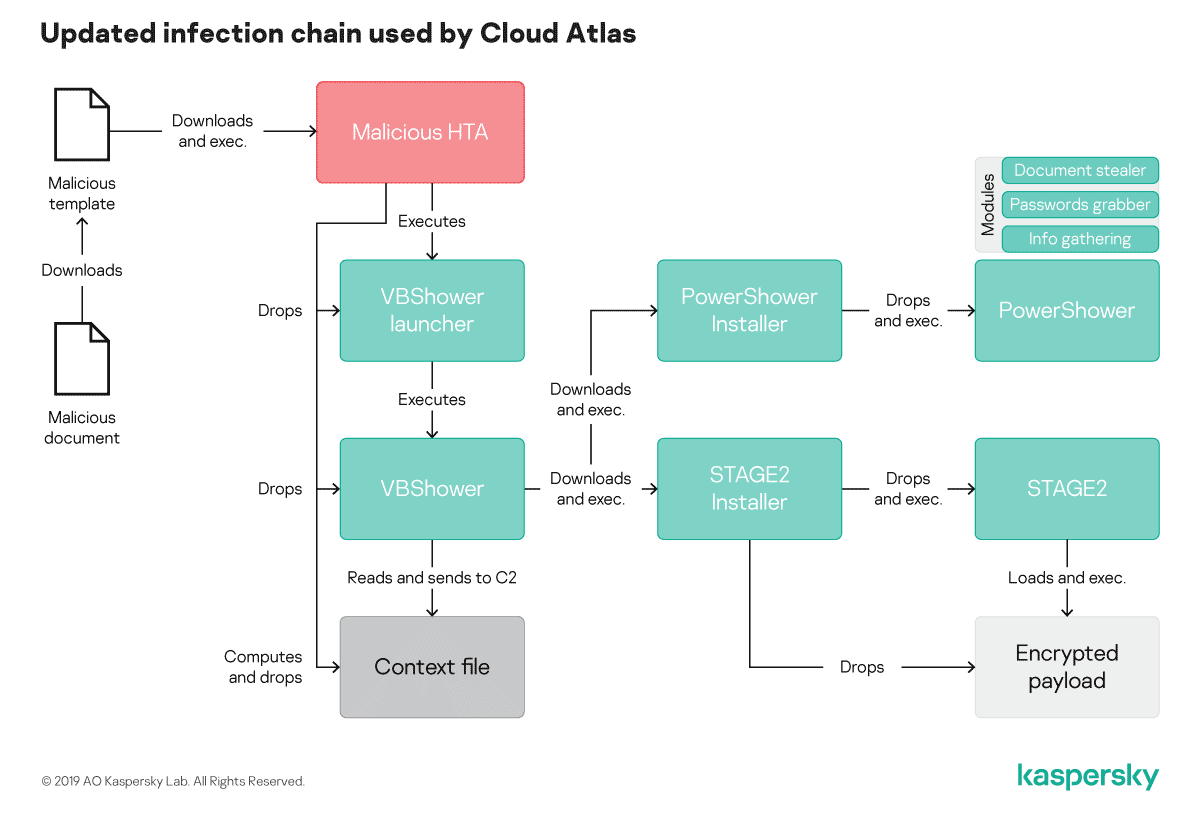

強化された新しい感染チェーンでは、このPowerShowerの実行が攻撃の後の段階まで引き延ばされ、代わりに最初の感染後、悪意のあるHTMLアプリケーションをダウンロードし、標的のコンピューター上で実行するようになりました。このアプリケーションは次に、攻撃対象のコンピューターに関する情報を収集し、「VBShower」という別の悪意のあるモジュールをダウンロードして実行します。VBShowerは、システム内にあるマルウェアの存在に関する証拠を消去し、指令サーバー経由で受信したコマンドに応じて、PowerShowerまたはCloud Atlasが所有する別のよく知られている第2段階のバックドアをダウンロードして実行します。

図2:強化されたCloud Atlasの新しい感染チェーン

この新しい感染チェーンは、以前のモデルよりも非常に複雑で、その主な違いは、悪意のあるHTMLアプリケーションおよびVBShowerモジュールがポリモーフィック型であることです。いずれのモジュールのコードも、感染ごとに新しい固有のものに変化し、IoC情報に頼るセキュリティソリューションによる検知を回避するために実行します。

Kaspersky GReATのセキュリティリサーチャーであるフェリクス・エーメ(Felix Aime)は次のように述べています。「セキュリティコミュニティでは、調査により発見した悪意のある攻撃のIoCを共有することが良い慣行になっています。国際的に進行しているサイバースパイ活動に速やかに対応し、その攻撃活動によるさらなる侵害の発生を防止できるからです。しかし、当社が2016年に予測していたとおり、IoCはネットワーク内の標的型攻撃を特定するための信頼できるツールとしては陳腐化しました。このことが最初に明らかになったのは『ProjectSauron』で、各標的に対して固有のIoCセットを作成し、独自のツールではなくオープンソースのツールを利用してサイバースパイ活動を行う傾向がありました。これは、本件のようなポリモーフィック型マルウェアの例にもつながっています。しかし、サイバー犯罪組織の特定が難しくなっているわけではなく、セキュリティスキルや防御側のツールキットを、サイバー犯罪組織のツールキットやスキルに合わせて進化させる必要があるのです」

Cloud Atlasについて詳しくは、Securelistブログ「Recent Cloud Atlas activity」(英語)をご覧ください。

■ 高度な標的型攻撃から企業や組織を守るために、次のことを推奨しています。

- サイバー犯罪に対する基本的な予防策についてスタッフ教育を行い、悪意があると思われるメールやリンクに気付いて回避する方法について説明する。従業員に対してセキュリティへの注意喚起のためのトレーニングを導入し、従業員にサイバーセキュリティの実用的なスキルを教える。

- アンチスパム、アンチフィッシングのコンポーネントのほか、「デフォルト拒否」モード付きのアプリケーションコントロール機能を備えたエンドポイントセキュリティソリューションを使用し、不正なアプリケーションの実行をブロックする。

- エンドポイントレベルでインシデントを検知および調査し、迅速に修復するために、EDRソリューションを導入し、未知の金融系マルウェアでも検知できるようにする。

- 高度な脅威をネットワークレベルで早期に検知する全社規模のセキュリティソリューションを導入する。

- 脅威インテリジェンスをセキュリティ情報およびイベント管理(SIEM)サービスやセキュリティコントロールに統合することで、最も関連性がある最新の脅威データにアクセスできるようにする。

Kasperskyは、犯罪者が攻撃準備の際に取りうる戦術、テクニック、行動に焦点を当てた「攻撃の痕跡(IoA:Indicators of Attack)」による高度な標的型攻撃対策ソリューションを利用することを、法人のお客様に対して推奨しています。IoAは展開されたテクニックを追跡するものであり、使用されているツールがどんなものであるかは問いません。EDR製品「Kaspersky Endpoint Detection and Response」、高度な標的型攻撃をはじめとするサイバー攻撃を発見する次世代サイバーセキュリティプラットフォーム「Kaspersky Anti Targeted Attack Platform」の最新版は、新規IoAデータベースを特長とし、Kaspersky独自の脅威ハンティング専門家がこのデータベースを維持管理し、アップデートしています。

※ Global Research and Analysis Team(GReAT、グレート)

GReATはKasperskyのR&Dで研究開発に携わる中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。