2021年のサイバー脅威は、マルチステージの攻撃やブローカーによるゼロデイ脆弱性の売買などサイバー攻撃を可能にする積極的な行動と並行して、ネットワーク機器を標的にしたり、5Gの脆弱性を探し出すなどの新しい攻撃経路が現れるとみています。

[本リリースは、2020年11月19日にKasperskyが発表したプレスリリースに基づき作成したものです]

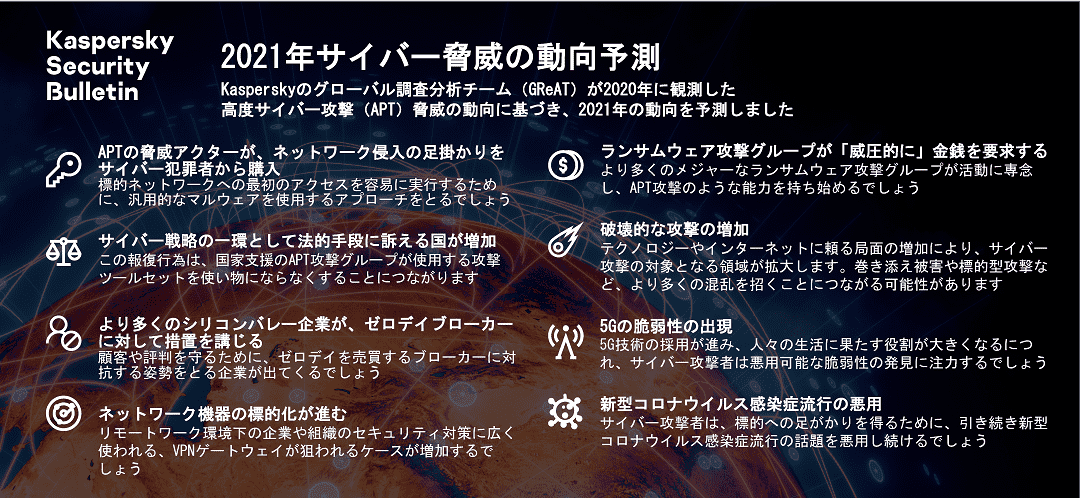

Kasperskyのグローバル調査分析チーム(GReAT)※ は、年次のサイバー脅威動向レポートで2021年の高度サイバー攻撃(APT)に関する傾向をまとめ、今後数カ月間で標的型攻撃がどのように変化するかを予測しました。マルチステージの攻撃やブローカーによるゼロデイ脆弱性(ぜいじゃくせい)の売買などサイバー攻撃を可能にする積極的な行動と並行して、ネットワーク機器を標的にしたり、5Gの脆弱性を探し出すなどの新しい攻撃経路が現れるとみています。

この予測は、GReATのリサーチャーたちが2020年に観測した脅威の動向に基づいており、指針や洞察によって、サイバーセキュリティコミュニティを支援する目的でまとめたものです。

・APTの脅威アクターは、ネットワーク侵入の足掛かりをサイバー犯罪者から購入

GReATのリサーチャーが予測している重要かつ最も危険な傾向の一つが、攻撃アプローチの変化です。昨年、企業や組織を狙う標的型ランサムウェア攻撃では、標的としたネットワークへの最初の足掛かりとしてTrickbotなど汎用マルウェアが使用され始めました。また、標的型ランサムウェア攻撃と、窃取した認証情報を販売する闇ネットワーク(Genesisなど)との関連を確認していることから、APT攻撃グループが同様の方法によって標的のネットワークに不正侵入を試み始めるとみています。

対策として、企業や組織は汎用マルウェアへの注意を強化し、不正侵入を受けたコンピューターは基本的なインシデント対応を行い、汎用マルウェアがさらに強力な脅威の展開手段として使用されないようにする必要があります。

標的型の脅威に関する、そのほかの動向と予測は次の通りです。

■ グローバル

・サイバー戦略の一環として、法的手段に訴える国が増加する:当社の過去の脅威予測の中で、各国政府が敵対する組織によるAPT攻撃を「名指しで非難」すると述べました。このことが現実となり、それに倣う組織が増加するとみています。国家レベルのAPT攻撃で使用されたツールセットの暴露がさらに多くの国家を同様の行動へと突き動かし、攻撃者の活動や展開を妨害するために相手の既存ツールセットを使い物にならなくするという報復行為に出る可能性があります。

・より多くのシリコンバレー企業が、ゼロデイブローカーに対して措置を講じる:人気メッセージングアプリのゼロデイ脆弱性が、さまざまな標的へのスパイ活動に悪用されたスキャンダルを受けて、顧客や自社の評判を守るため、ゼロデイ脆弱性を販売するブローカー対策に乗り出すシリコンバレー企業が増えるとみています。

・ネットワーク機器が狙われるケースが増える:企業や組織における、リモートワーク環境下のセキュリティが重要な課題となりましたが、VPNゲートウェイなどのネットワーク機器への侵入に対するサイバー犯罪者の関心が高まるでしょう。リモートワーカーに対する「ビッシング(電話によるフィッシング)」によって、企業VPNの認証情報を聞き出すという行為が出現する可能性もあります。

・ランサムウェア攻撃グループが「威圧的に」金銭を要求する:複数グループの戦略変更により、多様なランサムウェアのエコシステムが統合されつつあります。これまでの標的型攻撃戦略の成功を受けて主要なグループが攻撃に専念し始め、APT攻撃のような機能を持つようになるでしょう。これまでに脅し取った金銭で、一部の国家主導のAPTグループに匹敵するほどの予算を、新しい高度なツールセットに投資できると考えられます。

・破壊的な攻撃が増える:重要インフラへのダメージや巻き添え被害を狙って設計された、組織的な直接攻撃の結果として、今まで以上に破壊的な攻撃が行われるでしょう。私たちの生活がテクノロジーに依存する度合いが一層高くなり、攻撃対象になり得る範囲がこれまでよりも広くなっていることによります。

・5G脆弱性が出現する:5Gテクノロジーの採用が進み、提供する接続性に依存するデバイスが増えるにつれ、サイバー攻撃者は悪用可能な脆弱性の発見に注力していくでしょう。

・新型コロナウイルス感染症の流行を悪用し続ける:このウイルスが脅威アクターのTTP(戦術、技術、手順)の変化を引き起こすことはありませんでしたが、長期にわたり人々の関心の対象となっています。この状況は2021年に入っても続くため、脅威アクターは標的システムへの足掛かりを得るための手段として、この話題に便乗、悪用し続けるでしょう。

■ 日本

・マルウェア「Emotet」のまん延:「Emotet」は、情報を盗むためだけでなく、ほかのマルウェアファミリーを感染させる目的でも使用されています。2019年第4四半期から2020年第1四半期にかけて、Emotet関連のスパムメールが日本で広く拡散されました。2020年7月、当社はEmotetの拡散を狙うスパムメールの配信が再び日本で始まったことを確認しています。このサイバー犯罪グループが日本を主な標的国の一つとしており、2021年も引き続きEmotetをはじめとするさまざまなマルウェアに感染させるためのスパムメールを拡散し続けるものと考えられます。

・モバイル脅威の増加:「Roaming Mantis」は、2017年から続いているサイバー犯罪活動です。強い金銭的動機を持つと考えられ、プラットフォームに応じてフィッシング、仮想通貨マイニング、Androidマルウェアなどさまざまな手法を利用します。2019年には、iPhoneやiPadで 悪意のあるモバイル構成プロファイルを使用して、OSのバージョンや製品などのデバイス情報を盗み取っていました。2021年もRoaming Mantisは世界中で活動を広げ、特に日本で活動を拡大すると見込まれます。

・新たなAPT攻撃の発展:現在、日本で最大のセキュリティ問題となっているのは、標的型ランサムウェア攻撃ですが、2020年第1四半期に、GReATは新しいランサムウェアファミリー「VHD」を発見しました。VHDによるインシデントには、APTグループであるLazarusが関与していたとみています。

2019年12月、高度なマルウェア「LODEINFO」が新たに発見されました。この攻撃グループは、攻撃のたびにクロスチェックを行う、横展開の段階で処理後に痕跡を消去するなど、慎重な動きをしています。マルウェアの検体は日本でしか確認されていません。標的となったのは外交機関、公共団体、メディア、防衛関連、シンクタンクです。

Kaspersky GReATのマルウェアリサーチャー石丸傑(いしまるすぐる)は次のように述べています。「2021年も引き続き、日本を狙うAPT攻撃が進化し増加するとみています。私たちはAPT攻撃や活動の背後に潜む戦術や手法を理解し、得た知見を共有し、標的型攻撃の持つ影響を評価していきます。企業や組織の方々には、状況を注意深く見守りながら、常に対応できる準備を整えておくことを推奨します」

2021年に向けたサイバー脅威のグローバル動向予測の全文は、Securelistブログ「Advanced Threat predictions for 2021」(英語)をご覧ください。日本の脅威動向予測全文は、Kaspersky Dailyブログ「2021年 サイバー脅威の動向予測:世界そして日本」(日本語)でご覧いただけます。

APT攻撃に関する当予測は、Kaspersky Security Bulletin(KSB)シリーズの一部です。KSBは、サイバーセキュリティに関する主要な変化を毎年予測および分析し、まとめたものです。2021年度の金融、ヘルスケア、産業制御システム、教育機関分野の脅威予測ほかシリーズ全体については「Kaspersky Security Bulletin 2020」(英語)をご覧ください。

※ Global Research and Analysis Team(GReAT、グレート)

GReATはKaspersky Labで研究開発に携わる中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。