Kaspersky ICS CERT が、ランサムウェア「Cring(クリング)」のあるインシデントを調査した結果、VPNサーバーの脆弱性を利用して標的組織のネットワークに侵入、感染させていたことが判明しました。ランサムウェアの感染により、その企業は製造プロセスを一時的に停止する結果になりました。

[本リリースは、2021年4月7日にKasperskyが発表したプレスリリースに基づき作成したものです]

KasperskyのICS CERTがこのたび、ランサムウェア「Cring(クリング)」のあるインシデントを調査した結果、「Cring」はVPNサーバーの脆弱(ぜいじゃく)性を利用して標的組織のネットワークに侵入、感染させていたことが判明しました。2021年初頭に「Cring」を使用した一連の攻撃が発生し、その当時、Swisscom CSIRTがこの攻撃について言及していましたが、初期感染方法は不明なままでした。これらの攻撃の標的には欧州諸国の複数の製造関連企業が含まれており、Kaspersky ICS CERTが調査したその中の1社は、製造プロセスが一時的に停止に追い込まれる結果となりました。

2019年、Fortinet社のFortiGate VPNサーバーの脆弱性「CVE-2018-13379」が周知されパッチが提供されました。その後、2020年秋ごろから、パッチが適用されないままインターネットに接続している該当デバイスのIPアドレスの販売リストが、ダークウェブのフォーラム上に登場し始めました。このリストにはIPアドレスに加え、SSL-VPN接続を利用するユーザーアカウント名と平文のパスワードなどの情報が含まれていました。

Kaspersky ICS CERTが対応したインシデント調査では、「Cring」を使った一連の攻撃は、その企業のネットワークへ侵入するためにFortiGateの脆弱性「CVE-2018-13379」を利用していました。攻撃者は主要フェーズの前段階でVPNゲートウェイへのテスト接続を実施しており、これは、窃取したVPN認証情報の有効性を確認するためだったと考えられます。

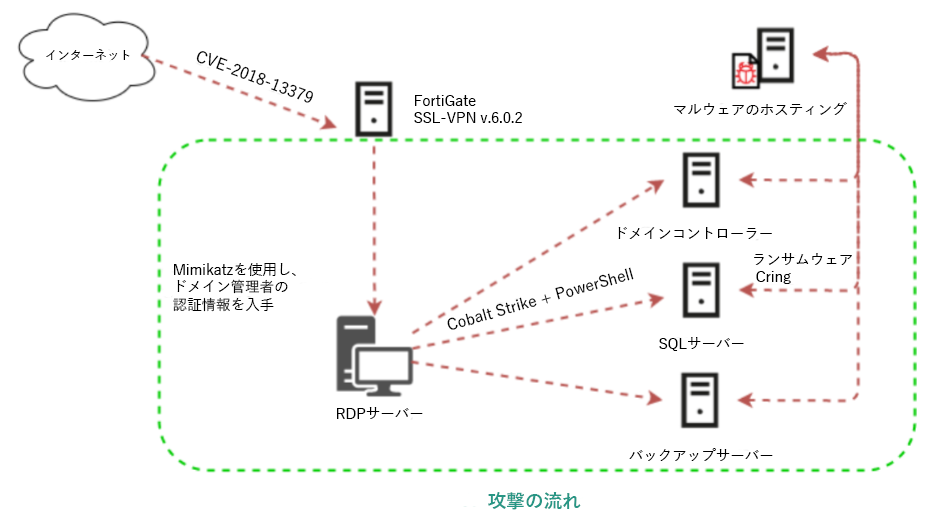

図:ランサムウェア「Cring」を使った攻撃の流れ

攻撃の本番では、攻撃者は標的企業のネットワーク上のWindowsシステムにアクセスした後、ユーティリティツール「Mimikatz」を使用して、Windowsユーザーのアカウント認証情報を窃取しました。その後、ドメイン管理者の認証情報も入手し、この管理者が単一のユーザーアカウントで組織のネットワーク上の全システムにアクセスする権限を持っていたことを悪用し、ネットワーク上にあるほかのシステムへマルウェアを横展開しました。

その後、攻撃者は内部調査活動を継続して製造業務に不可欠なシステムを掌握した後、ランサムウェア「Cring」をダウンロードして実行しました。

Kaspersky ICS CERTは当インシデントの主な要因として、FortiGate VPNサーバーの脆弱性「CVE-2018-13379」のパッチが適用されていなかったほか、攻撃対象のシステムで使用されていたセキュリティ製品の定義データベースがタイムリーに更新されていなかったことや、一部の機能が無効化されていたため、脅威に対する保護の質が低下していたことも指摘しています。

Kaspersky ICS CERTセキュリティエキスパートのヴャチェスラフ・コペイツェフ(Vyacheslav Kopeytsev)は次のように述べています。「攻撃者はこの標的組織のネットワーク環境を入念に内偵調査し、独自のインフラやツールセットを準備していました。例えば、Cringのダウンロード元となったマルウェア用ホストサーバーは、IPアドレスでフィルタリングを行い欧州の特定の国々からのダウンロードリクエストにだけ応答していました。また、攻撃用のスクリプトは、マルウェアの動きをその企業が使用しているセキュリティ製品による操作と見せかけたり、暗号化対象のシステム上で使用されているデータベースサーバー(Microsoft SQL Server)とバックアップシステム(Veeam)のプロセスを終了させていました。攻撃者は、その企業の業務に最大のダメージを与え得るサーバーを選定して暗号化したとみられます」

Kasperskyグローバル調査分析チーム マルウェアリサーチャー石丸傑(いしまる すぐる)は次のように述べています。「日本国内でも、SSL-VPN機器の脆弱性や漏えいした認証情報を悪用し、組織内に侵入する攻撃を複数確認しています。また、その中には内偵の手口やマルウェアの実行痕跡などから、今回のCringに非常によく似た標的型ランサムウェアの攻撃も確認しています。今後もSSL-VPN機器の脆弱性を用いて初期侵入をたくらむ攻撃は続くと思われます。企業や組織では被害に遭わないためにもまずは、自組織が使用しているVPNをはじめとした機器のファームウェアが最新の状態かどうか、今一度確認されることを推奨します」

・Cringによる攻撃の詳細と対策は、Kaspersky Dailyブログ「VPNアプライアンスFortiGateの脆弱性を利用するランサムウェアCring」をご参照ください。

・技術的詳細については、Kaspersky ICS CERTブログ「Vulnerability in FortiGate VPN servers is exploited in Cring ransomware attacks」(英語)をご参照ください。

■Kaspersky ICS CERTについて

Kaspersky Industrial Systems Emergency Response Team (Kaspersky ICS CERT:産業制御システム緊急対応チーム)は、Kasperskyが2016年に立ち上げたグローバルプロジェクトです。オートメーションシステムベンダー、産業用設備のオーナーやオペレーター、ITセキュリティリサーチャーなどが連携し、幅広い産業をサイバー攻撃から保護することを目的としています。主に産業用オートメーションシステムや製造業におけるIoTを標的とする潜在的な脅威と既存の脅威の特定に尽力しています。Kaspersky ICS CERTは、幅広い産業をサイバー脅威から保護するための提言を行う代表的な国際組織の会員およびパートナーとして積極的に活動しています。ics-cert.kaspersky.com