APT攻撃グループ「Lazarus」の一部である「BlueNoroff」は、攻撃対象を暗号資産関連のスタートアップ企業に移行し、標的の信頼を得るために、実在するベンチャーキャピタル企業をかたった精巧なソーシャルエンジニアリング手法を使用しています。

[本リリースは、2022年1月13日にKasperskyが発表したプレスリリースに基づき作成したものです]

Kasperskyのグローバル調査分析チーム(GReAT)※1はこのたび、主に金融機関を狙うことで知られるサイバー攻撃グループ「BlueNoroff(ブルーノロフ)」が、暗号資産(仮想通貨)のスタートアップ企業を標的とした攻撃を発見しました。「SnatchCrypto(スナッチクリプト)」と名付けたこの攻撃活動は、暗号資産やスマートコントラクト、ブロックチェーンなどに関する企業、そしてフィンテック業界を狙っています。

BlueNoroffは、APT(高度サイバー攻撃)グループ「Lazarus(ラザルス)」の一部であり、多様な構造を持ち洗練された攻撃技術を使用します。Lazarusは、銀行や銀行間の国際的な決済ネットワークSWIFTに接続されたサーバーへの攻撃で知られています。2018年のGReATの調査では、暗号資産ソフトウェアを開発する偽の企業を設立し、正規アプリに見せかけた偽アプリを標的にインストールさせ、その後バックドアの更新をしていたことが分かっています。最終的に標的の暗号資産を窃取するために、複雑なインフラストラクチャ、脆弱(ぜいじゃく)性を悪用するエクスプロイト、マルウェアのインプラントなど、広範囲にわたり危険なリソースを開発しています。

現在、BlueNoroffは、攻撃対象を暗号資産関連のスタートアップ企業に移行しています。暗号資産事業者の多くは中小規模のスタートアップ企業であるため、社内のセキュリティシステムに多額の投資ができません。また、スタートアップ企業はビジネスのスタイル上、新たな送信元からメールを受け取る機会が多いことも攻撃対象となる理由の一つです。例えば、ベンチャーキャピタル企業が契約書やビジネス関連のファイルを送付してくるなどです。攻撃者はこの点を理解した上で、精巧なソーシャルエンジニアリング手法を利用しています。

SnatchCrypto攻撃活動では、標的の信頼を得るために実在するベンチャーキャピタル企業をかたっています。GReATのリサーチャーは、企業ブランドや従業員の名前が悪用された15以上の企業を発見していますが、これらの企業は実際にはこの攻撃活動や偽のメールとは無関係だと考えています。

BlueNoroffはこのような状況を利用して、標的としたスタートアップ企業の従業員宛にメールで正規ファイルに偽装した悪意のある添付ファイル(マクロが埋め込まれた文書)を送り、開かせようと試みます。

例: Microsoft

Wordの読み込みウィンドウが表示されている間に、埋め込まれたURLからリモートコンテンツを呼び出します

例: Microsoft

Wordの読み込みウィンドウが表示されている間に、埋め込まれたURLからリモートコンテンツを呼び出します

ファイルを開いた時点でPCがインターネットに接続されていた場合、マクロ対応の別のコンテンツが標的のPCに取り込まれてマルウェアが展開され、感染に至ります。オフラインで開かれた場合は、正規ファイルの内容が表示されます。

BlueNoroffは、標的をマルウェアに感染させるためのさまざまな手法を持ち、状況に応じた感染チェーンを組み立てます。偽装ファイルは、Word文書以外にも圧縮されたWindowsのショートカットファイルもあります。感染後はPCの一般的な情報とPowershellエージェントを攻撃者側に送り返し、それを使用し作成したフル機能のカスタムバックドアを使ってキーロガーやスクリーンショット撮影など、標的のPCを監視する悪意のあるツールを展開します。

その後、数週間から数カ月にわたって標的のPCをトラッキングし、キーストロークの収集やPC利用者の日常業務を監視しながら、どのように金銭を窃取するかを念入りに検討します。攻撃者は、暗号ウォレットの管理に利用されるブラウザ拡張機能(例:MetaMask)を使用している標的には、その拡張機能の主要コンポーネントを偽のものに置き換えます。

GReATのリサーチャーの調査では、攻撃者は大規模な送金を見つけた場合は通知を受信するようにしていました。感染したPCからユーザーが別アカウントに金銭を送金する際、その取引プロセスを傍受して独自のロジックを注入(インジェクト)します。ユーザーが送金完了の「承認」ボタンをクリックすると、受け取り側アドレスを変更し、取引額を最大化にして、実質的に一挙に口座から資金を流出させます。

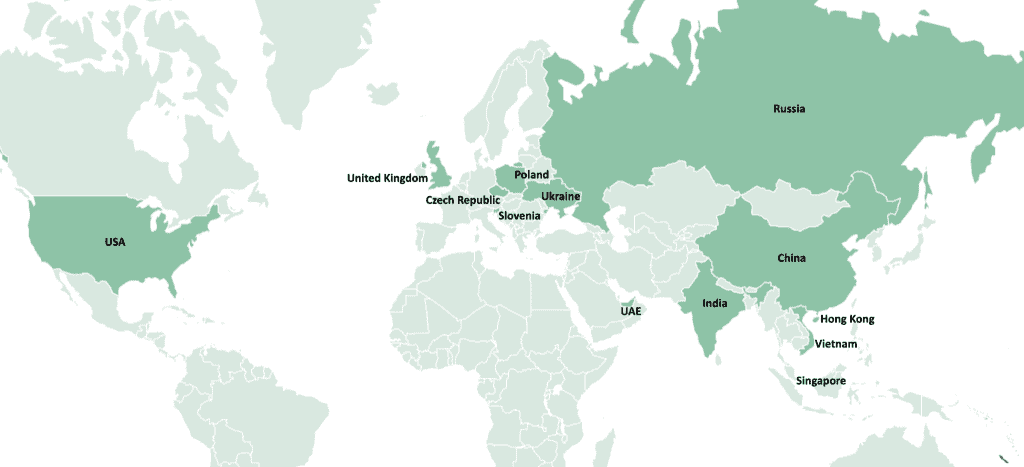

図:現在、BlueNoroffは国を問わず攻撃活動を行っています

図:現在、BlueNoroffは国を問わず攻撃活動を行っています

Kaspersky GReATのシニアセキュリティリサーチャー、パク・ソンス(Seongsu Park)は次のように述べています。「サイバー攻撃者は絶えずだます方法を考え出しています。中小規模の企業であっても、従業員に基本的なサイバーセキュリティ対策を教育する必要があります。特に、企業が暗号ウォレットを使用している場合は必須です。暗号資産のサービスや拡張機能の使用は何も悪いことではありませんが、APT攻撃者やサイバー犯罪者にとっても魅力的であるため、特にこの分野では十分な防御態勢が必要です」

BlueNoroffについての詳細は、Securelistブログ(英語)「The BlueNoroff cryptocurrency hunt is still on」でご覧いただけます。

※1 Global Research and Analysis Team(GReAT、グレート)

GReATはKasperskyのR&Dで研究開発に携わる中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。