攻撃チェーンでは五つの脆弱性が利用されており、このうち四つは、それまで知られていなかったゼロデイ脆弱性で、GReATのリサーチャーがAppleに報告した後にパッチが提供されています。OSを最新版にすること、および覚えのない差出人からのiMessage添付ファイルを扱う場合には注意を払うことを推奨しています。

本リリースは、2023年10月26日にKasperskyが発表したプレスリリースに基づき作成したものです]

Kasperskyのグローバル調査分析チーム(GReAT)※1はこのたび、今年6月に調査結果を発表したiOSデバイスを標的にしたモバイル向けAPT(持続的標的型)攻撃活動「Operation Triangulation(オペレーション・トライアンギュレーション)※2」に関するさらなる詳細を明らかにしました。攻撃チェーンでは五つの脆弱(ぜいじゃく)性が利用されており、このうち四つは、それまで知られていなかったゼロデイ脆弱性で、GReATのリサーチャーがAppleに報告した後にパッチが提供されています。リサーチャーは、OSを最新版にすること、および覚えのない差出人からのiMessage添付ファイルを扱う場合には注意を払うことを推奨しています。

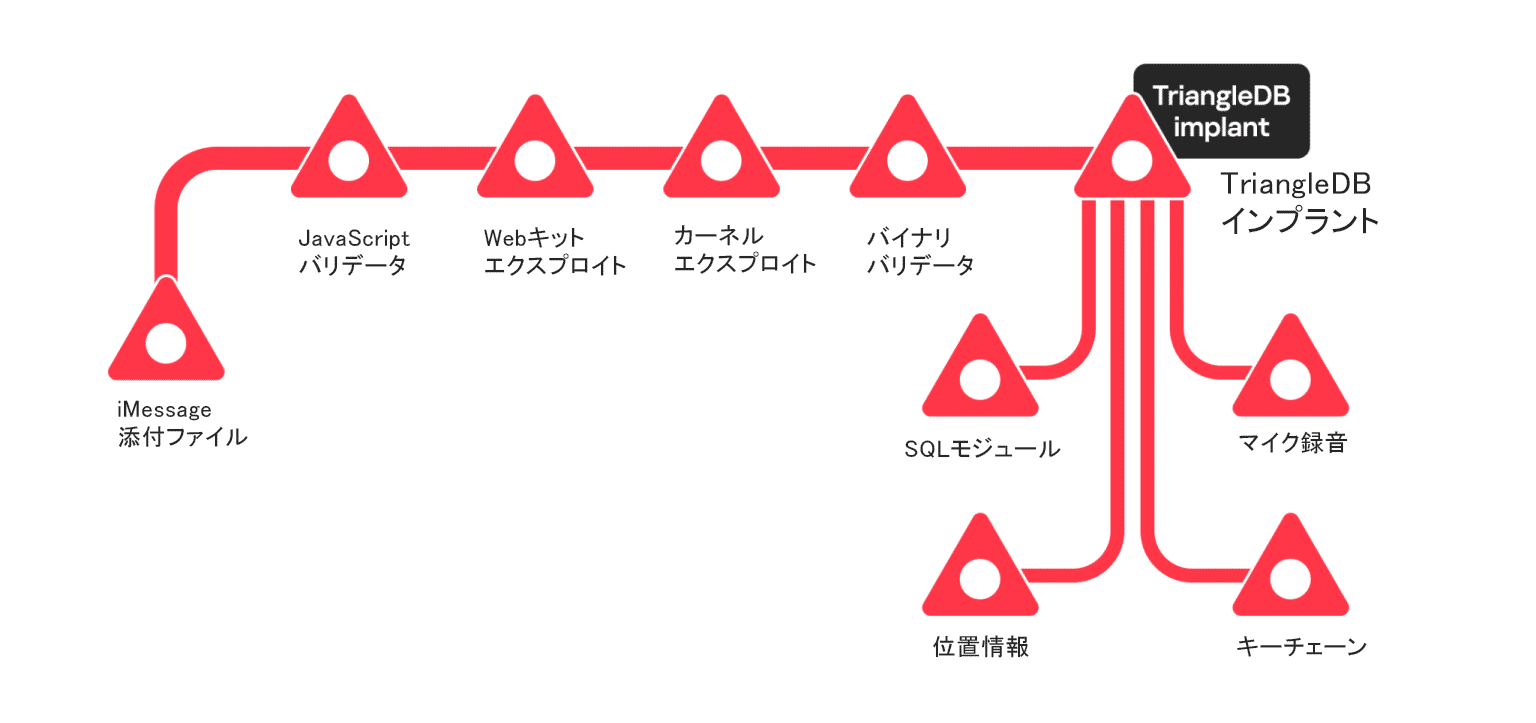

GReATのリサーチャーは今年6月、発見したiOSデバイスを標的とするAPT攻撃に「Operation Triangulation」と名付け、その調査結果を公開しました。攻撃の対象者は、Apple製品用のメッセージアプリiMessage経由でゼロクリック・エクスプロイトを含んだファイルを添付したメッセージを受信します。このメッセージは特権昇格のコード実行につながる脆弱(ぜいじゃく)性を引き起こし、マルウェアに感染したデバイスを完全に制御できるようにします。マイクの録音、位置情報を取得するほか、感染デバイスの所有者のさまざまな活動に関連するデータを、攻撃者が指定するリモートサーバーに密かに送信します。主な目的はユーザーを秘密裏に監視することとみており、当社社員の一部もその影響を受けていました。

この攻撃手法の複雑さとiOSエコシステムの閉鎖的な特性から、当社セキュリティリサーチ部門を横断した専門タスクフォースを立ち上げ、今回の発表までに相当の時間とリソースを費やして詳細な技術解析を実施してきました。

調査の過程で、この一連の攻撃チェーンで使用されていたiOSの五つの脆弱性を特定しました。このうち四つは、それまで知られていなかったゼロデイ脆弱性(CVE-2023-32434、CVE-2023-32435、CVE-2023-38606、CVE-2023-41990)で、GReATのリサーチャーがAppleに報告した後に対応するセキュリティアップデートがリリースされています。これらの脆弱性は、iPhone、iPod、iPad、macOSデバイス、Apple TV、Apple Watchを含む多くのApple製品に影響を及ぼしました。

最初の侵入口として、フォント処理用ライブラリの脆弱性が使われていました。二つ目の脆弱性はメモリマッピングのコードに存在し、極めて強力で容易に悪用できるものでした。この脆弱性を利用して、デバイスの物理メモリにアクセスできます。攻撃者は、さらに二つの脆弱性を悪用して、Appleの最新プロセッサのハードウェアセキュリティ機能を回避していました。また、攻撃者が、iMessageを通じてユーザーとやりとりすることなくAppleデバイスをリモートで感染させる方法に加えて、ウェブブラウザーのSafari経由で攻撃を実行するためのプラットフォームを用意していたことも突き止めました。このことがきっかけで五つ目の脆弱性を発見し、報告後にAppleがパッチを提供しています。

図 : Operation

Triangulationの感染チェーン

図 : Operation

Triangulationの感染チェーン

当社の上層部と中間管理職のほか、ロシア、欧州、中東・トルコ・アフリカ(META)地域を拠点とするリサーチャーがこの脅威に遭遇しましたが、当社の製品、技術、サービスへの影響はなく、また、ユーザーデータや重要な事業プロセスにも影響がないことを確認しています。攻撃者がアクセスできたのは、感染したデバイスに保存されているデータのみでした。この攻撃活動は当社が偶発的に最初に発見したもので、標的は当社だけではありませんでした。

GReATでは、この攻撃活動に関するレポートを公開し、専用の「triangle_check※3」ユーティリティを開発するとともに専用メールアドレスを作成し、関心のある関係者が誰でも調査に貢献できるようにしました。その結果、個人ユーザーが実際にOperation Triangulationの攻撃活動に遭った事例を確認できたため、セキュリティを強化するためのガイダンスも行いました。

Kaspersky GReAT プリンシパルセキュリティリサーチャー ボリス・ラリン(Boris Larin)は、次のように述べています。「Appleの新しいチップを搭載するデバイスでは、ハードウェアそのもののセキュリティ機能によってサイバー攻撃への耐性は大幅に強化されます。しかし、脆弱性がないというわけではありません。Operation Triangulationは、覚えのない差出人からのiMessage添付ファイルを扱う場合には注意を払うべきであることを思い出させてくれます。この攻撃の戦略から知見を得ることは、貴重な教訓となります」

Kaspersky GReAT ディレクター イゴール・クズネツォフ(Igor Kuznetsov)は、次のように述べています。「高度なサイバー攻撃からシステムを保護するのは容易なタスクではない上に、iOSのような閉じたシステムではさらに複雑になります。だからこそ、このような攻撃を検知して阻止する多層型のセキュリティ対策を実施することが非常に重要です」

■ Operation Triangulationに関する今回の発表詳細は、Securelistブログ(英語)「How to catch a wild triangle」でご覧いただけます。GReATではOperation Triangulationの調査を継続しています。これまでの調査結果および今後の調査結果はこちらの特設ウェブページ(英語)でご覧いただけます。また、今年6月2日に発表済みのプレスリリース「Kaspersky、iOSデバイスを標的とした新たなモバイルAPT攻撃活動を発見」もご覧いただけます。

■ 既知または未知の攻撃者による標的型攻撃から企業を守るために、以下の対策を講じることをお勧めします。

・信頼できない送信元からのメッセージやメールはまず開かない、添付ファイルやリンクもクリックしないようにしてください

・機密情報について尋ねてくるメールやメッセージ、電話に注意してください。個人情報を教えたり、疑わしいリンクをクリックする前に、送信者の身元を確認してください

・OS、アプリケーション、アンチウイルスソフトウェアを定期的に更新し、既知の脆弱性にパッチを適用してください

・SOCチームが最新の脅威インテリジェンスを利用できるようにしてください。Kaspersky Threat Intelligenceは、当社が提供する脅威インテリジェンスの一元的なアクセスポイントで、過去20年以上にわたり収集したサイバー攻撃に関するデータと知見を提供します

・GReATの専門家が開発した、サイバーセキュリティチームのスキル向上を目的としたオンライントレーニングで、最新の標的型脅威に対処できるようにしてください

・多くの標的型攻撃では、初期感染にフィッシングやソーシャルエンジニアリング手法が使用されていることから、Kaspersky Automated Security Awareness Platformなどのセキュリティ意識向上トレーニングを導入し、従業員が実践的なスキルを学べる機会を設けてください

・インシデントをエンドポイントレベルで検知、調査し、迅速に修復するために、Kaspersky

Endpoint Detection and ResponseなどのEDRソリューションを実装してください

※1 グローバル調査分析チーム(Global Research and Analysis

Team、GReAT、グレート)

GReATはKasperskyの研究開発の中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。

※2 この攻撃で使用されるマルウェアが、対象デバイスのソフトウェアとハードウェアの仕様を認識するために、Canvas Fingerprinting技術を使用してデバイスのメモリに黄色の三角形を描画することから命名しました。

※3 バックアップをスキャンして全てのチェックを実行し、感染の有無を確認できる専用のユーティリティです。利用詳細はこちらに記載しています。