今回の調査で、地下経済ではサイバー犯罪者の間で分散型サービス拒否(DDoS)攻撃の需要が高まっていることが分かりました。2023年上半期、当社のリサーチャーは、さまざまなダークウェブフォーラム上でDDoS攻撃サービスに関する宣伝を700件以上確認しました。

本リリースは、2023年9月21日にKasperskyが発表したプレスリリースに基づき作成したものです]

Kasperskyの脅威リサーチチームはこのたび、急速に成長しているモノのインターネット(IoT)セクターを標的とした、進化する脅威について詳細な調査を実施しました。ルーターやスマートホーム機器などのIoTデバイスは、2030年までに全世界で290億台を突破すると見込まれており、今回の調査は、攻撃の手法、ダークウェブでの活動、普及しているマルウェアの種類ほか、重要な洞察を提供しています。

今回の調査では、ダークウェブ上で盛り上がりをみせるIoTデバイスを攻撃するためのサービスに特化した地下経済の実態が明らかになりました。特に、IoTボットネットを介して編成される分散型サービス拒否(DDoS)攻撃は、サイバー犯罪者の間で需要が高まっています。2023年上半期、当社のDigital Footprint Intelligenceサービス部門のリサーチャーは、さまざまなダークウェブフォーラム上でDDoS攻撃サービスに関する宣伝を700件以上確認しました。

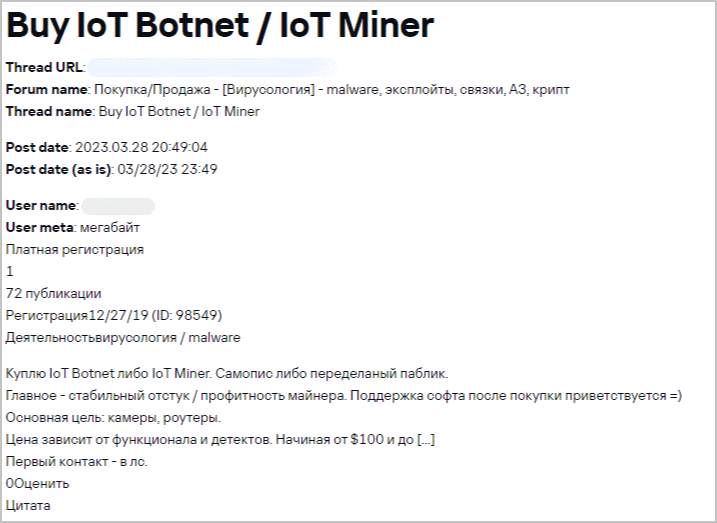

図1:調査の過程で見つかった宣伝例。ソース:Kaspersky Threat

Intelligence Portal

図1:調査の過程で見つかった宣伝例。ソース:Kaspersky Threat

Intelligence Portal

(要旨)IoTボットネット/IoTマイナーの購入。安定したping、マイナーは収益性を重視。購入後にサポートが有ればなお良し。主なターゲット:ウェブカメラ、ルーター。価格:機能と検知による。100ドルから。

これらのサービスの費用は、標的側が備えるDDoSからの保護、CAPTCHA、JavaScript認証など、攻撃の複雑さを決定する要因によって異なり、1日当たり20ドルから1カ月当たり1万ドルまで多岐にわたります。リサーチャーが確認したサービスの場合、提供価格は平均で1日当たり63.5ドルまたは1カ月当たり1,350ドルとなっていました。

また、ダークウェブ市場では、IoTデバイスのゼロデイ脆弱(ぜいじゃく)性を悪用するエクスプロイトのほか、インフラとサポートユーティリティがバンドルされたIoTマルウェアも提供されています。

IoTマルウェアの領域では、多種多様なファミリーが存在しますが、その多くは2016年に発生したマルウェア「Mirai」から派生しています。サイバー犯罪者間の激しい競争により、ライバルのマルウェアを阻止することを目的とした機能が開発されてきました。こうした戦略には、ファイアウォールルールの導入、リモートデバイス管理の無効化、競合マルウェアに関連するプロセスの終了などがあります。

IoTデバイスを感染させる一番の手法はこれまでと同様、脆弱なパスワードを総当たり(ブルートフォース)攻撃するもので、次いでネットワークサービスの脆弱性を悪用する方法となっています。ブルートフォース攻撃は多くの場合、広く普及している非暗号化プロトコルのTelnetをターゲットとします。サイバー犯罪者はこの手法を使い、パスワードを割り出して不正アクセスに使用し、任意のコマンドやマルウェアを実行します。認証や暗号化を使用する、よりセキュアなプロトコルのSSHも影響は受けやすいですが、攻撃者にとってはその分より多くの攻撃リソースが必要になります。

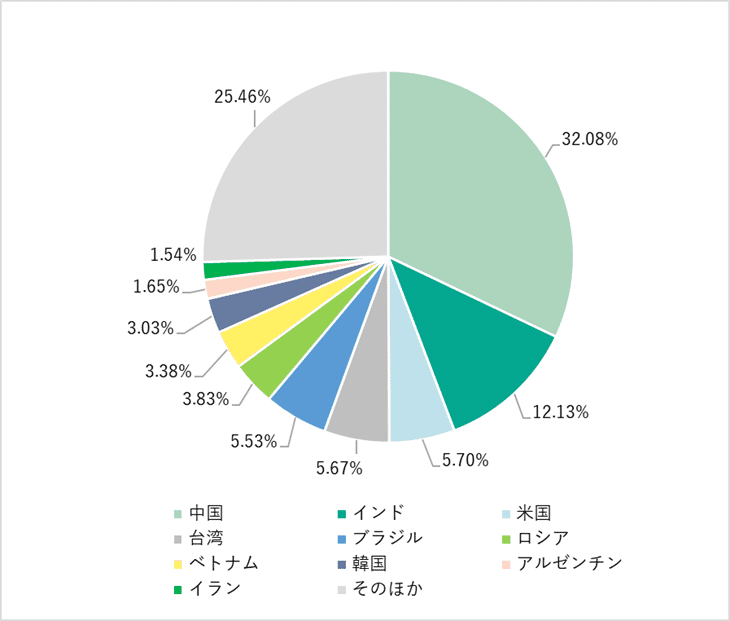

2023年上半期、当社の調査用ハニーポット(おとりとなるサーバーやネットワークなど)のデータでは、試行されたブルートフォース攻撃の97.91%がTelnetに集中しており、SSHはわずか2.09%でした。これらの攻撃は、主に中国、インド、米国と関連付けられました。

図2:当社のハニーポットを攻撃したデバイスが最も多かった国と地域トップ10(グローバル、2023年1月~6月)

図2:当社のハニーポットを攻撃したデバイスが最も多かった国と地域トップ10(グローバル、2023年1月~6月)

さらに、IoTデバイスは使用するサービスの不具合による脆弱性にも直面しています。こうした攻撃は多くの場合、IoTのWebインターフェイスにある脆弱性を悪用することで悪意あるコマンドが実行され、その結果、Miraiのようなマルウェアの拡散など重大な影響を及ぼします。

Kasperskyマルウェア解析部門のセキュリティエキスパート、ヤロスラフ・シメリョフ(Yaroslav Shmelev) は、次のように述べています。「私たちはコンシューマー向けIoTデバイスと産業向けIoTデバイスの両方でサイバーセキュリティを優先するよう、関係するベンダー各社に求めています。例えば、IoTデバイスのデフォルトのパスワードを変更する操作を必須とする、脆弱性を修正するパッチを継続的にリリースする必要があると考えています。一言で言えば、IoTの世界はDDoS攻撃やランサムウェア、セキュリティの問題といったサイバー上の危険に満ちています。これはスマートホーム機器でも産業向けデバイスでも同じです。今回の調査結果では、IoTセキュリティへの責任あるアプローチの必要性や、デバイスを提供するベンダーに対して最初から製品のセキュリティを強化すること、積極的にユーザーを保護することの義務を強調しています」

■ IoTマルウェアの種類

IoTデバイスはさまざまな種類のマルウェアの影響を受けやすくなっています。マルウェアにはそれぞれ目的があります。

1. DDoSボットネット:IoTデバイスを乗っ取り、さまざまなサービスにDDoS攻撃を仕掛ける悪意のあるプログラム。

2. ランサムウェア:IoTデバイス、特にNASボックスなどのユーザーデータが含まれるものを標的とし、ファイルを暗号化し復号するために身代金を要求する。

3. マイナー: IoTデバイスの処理能力を利用して、暗号資産(仮想通貨)のマイニングを行う。

4. DNS Changer:Wi-FiルーターのDNS設定を変更し、ユーザーを悪意のあるウェブサイトにリダイレクトする。

5. プロキシボット:感染したIoTデバイスをプロキシサーバーとして使用し悪意のあるトラフィックを再ルーティングすることで、攻撃に対する追跡を解析しにくくする。

■ IoTに関する脅威の2023年度調査の詳細は、Securelistブログ(英語)「Overview of IoT threats in 2023」でご覧いただけます。