Kaspersky Labのグローバル調査分析チームは、2016年にバングラデシュ中央銀行から8,100万ドルを窃取したとされるサイバー犯罪組織「Lazarus」を、1年以上に渡り調査した結果を発表しました。この分析結果から得られた知見は、Lazarusが別の金融機関を狙い、多額の金銭窃取を目的とした攻撃活動を中断させる手助けとなりました。

[本リリースは、2017年4月3日にKaspersky Labが"Kaspersky Security Analyst Summit"で発表したプレスリリースの抄訳です]

Kaspersky Labのグローバル調査分析チーム(GReAT)※1は、2016年にバングラデシュ中央銀行から8,100万ドルを窃取したとされるサイバー犯罪組織「Lazarus」を、1年以上に渡り調査した結果を発表しました。Lazarusが東南アジアと欧州の銀行に残した痕跡をフォレンジック分析することで、使用した攻撃ツールや、金融機関、カジノ、投資企業向けソフトウェア開発企業、仮想通貨企業など世界中の様々な組織に対する攻撃の手口を解明しました。この分析結果から得られた知見は、Lazarusが別の金融機関を狙い、多額の金銭窃取を目的とした攻撃活動を中断させる手助けとなりました。

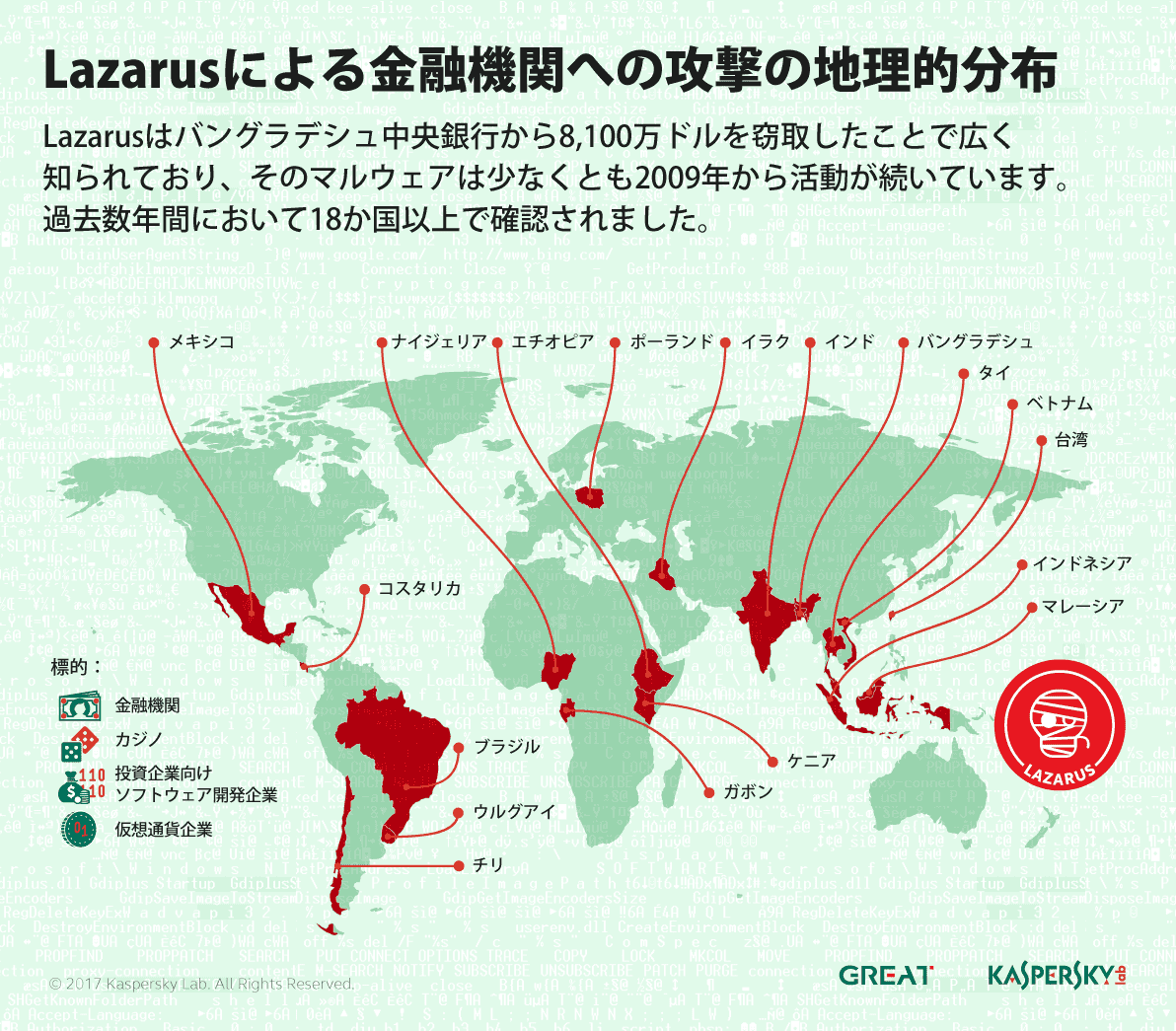

2016年2月、当時はまだ正体不明だったサイバー犯罪組織がバングラデシュ中央銀行から8億5,100万米ドルの窃取を試み、最終的に8,100万米ドルの窃取に成功しました。この攻撃は過去最大級の規模で成功したサイバー強盗と言われています。その後Kaspersky Labを含むさまざまなITセキュリティ企業のリサーチャーが調査を進め、サイバースパイ活動や破壊工作を行う悪名高きサイバー犯罪組織「Lazarus」の犯行である可能性が高いことをつきとめました。Lazarusはこれまで一連の破壊的な攻撃活動を行ってきており、2009年から少なくとも18か国のメーカー、メディア、金融機関を攻撃してきたことで知られています。

Lazarusはバングラデシュ中央銀行への攻撃後、数か月間は沈黙を守っているかのようにみえましたが、実際は他の銀行から金銭を窃取するための新たな攻撃の準備を進めており、東南アジアの金融機関への足がかりを作っていました。しかし新たな攻撃はKaspersky Labの調査と製品によって阻まれ、数か月間再び姿を消します。しばらくしてLazarusは攻撃の対象を欧州に移しましたが、またしてもカスペルスキー製品による検知と、リサーチャーによる迅速なインシデント対応、フォレンジック分析、リバースエンジニアリングにより、阻止される結果となりました。

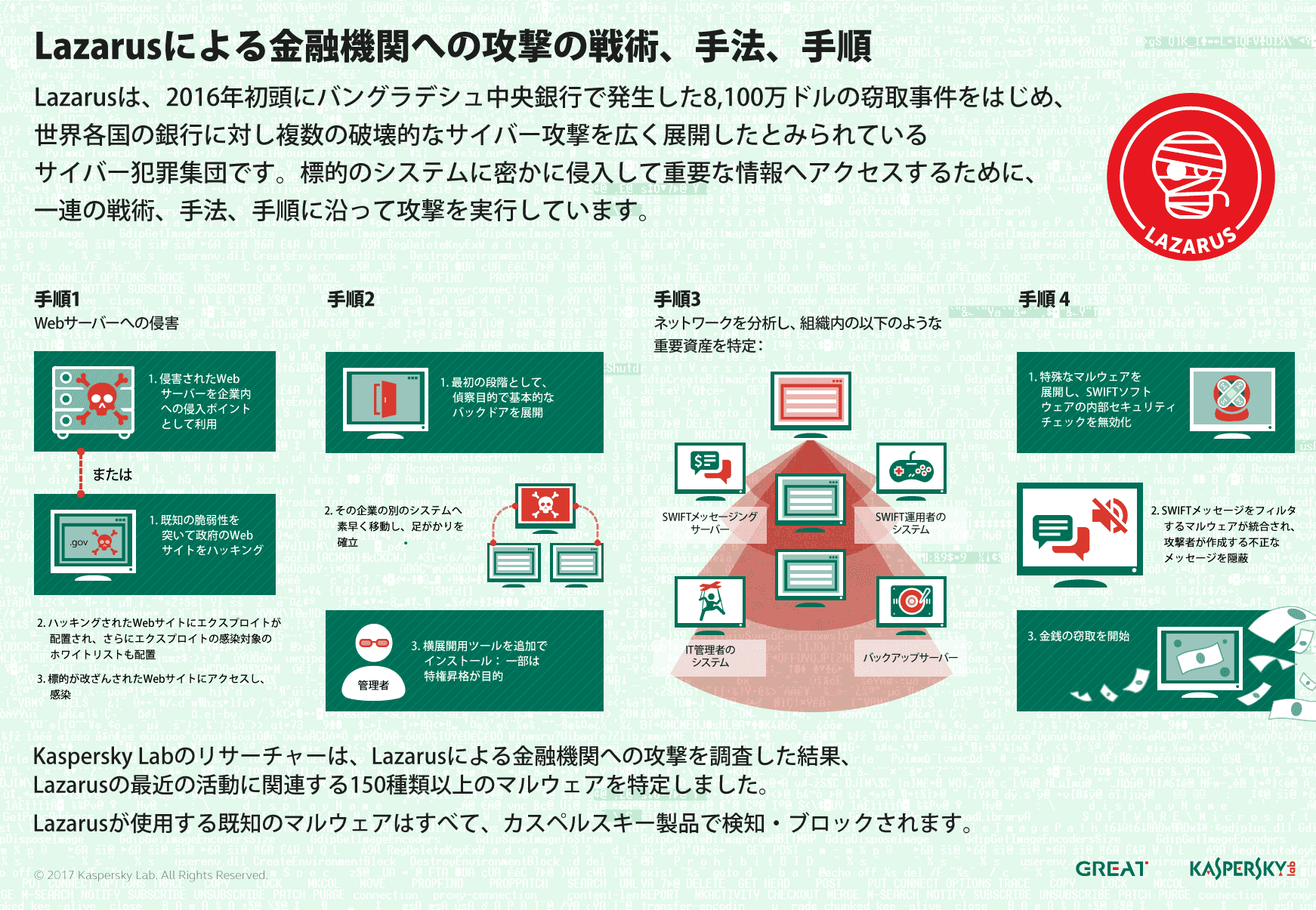

■Lazarusの手口

Kaspersky Labのリサーチャーは、フォレンジック分析を行うことによって、Lazarusの手口を復元することに成功しました。

•侵入初期:

銀行内のシステムへの侵入経路は二つ確認されています。ひとつはリモートアクセスを可能とするWebサーバー等の脆弱性を悪用すること、もうひとつは正規Webサイトを改ざんし、特定の標的に対してのみエクスプロイトを行う水飲み場型攻撃によるものです。水飲み場型攻撃の場合、標的となる銀行員が改ざんされた正規サイトを訪問することによってマルウェアに感染します。

•足がかりを確立:

その後、他の銀行内端末へと攻撃の手を広げ、バックドアを感染させます。このマルウェアによって、攻撃者は銀行内の端末に対していつでも好きな時に自由にアクセスすることが可能になります。

•銀行内部の偵察:

続いて、Lazarusの攻撃者は数日から数週間かけて行内のネットワークを念入りに調査し、認証情報が保存されるバックアップサーバーやメールサーバーの他、組織内のすべての認証鍵が格納されているドメインコントローラー、さらには金融取引の記録を格納・処理する為のサーバーの特定を行います。

•不正取引の実行と金銭窃取:

最終的には、金融機関専用のソフトウェアが持つセキュリティ機能をも回避する特殊なマルウェアを用いることで、正規のトランザクションに成りすまして不正な取引を行うことでサイバー銀行強盗を実現します

■地理情報と攻撃者像

Kaspersky Labのリサーチャーが調査した結果によると、攻撃者は検知を回避しながら数か月間活動を行うこともありました。たとえば、東南アジアのある銀行では、銀行のセキュリティチームがインシデント対応を依頼した日から少なくとも7か月前には既に行内のネットワークへ侵入を完了していたことが判明しています。実際のところ、Lazarusはバングラデシュ中央銀行への攻撃が行われるよりも前から、東南アジアの銀行のネットワークに潜伏していました

Kaspersky Labの記録では、2015年12月から、韓国、バングラデシュ、インド、ベトナム、インドネシア、コスタリカ、マレーシア、ポーランド、イラク、エチオピア、ケニア、ナイジェリア、ウルグアイ、ガボン、タイ、その他数か国の金融機関、カジノ、投資企業向けソフトウェア開発企業、仮想通貨企業において、Lazarusの活動に関連するマルウェアの検体が確認されており、最新の検体が2017年3月に見つかったことからも、Lazarusによる攻撃は今も進行中と言えます。

Lazarusは追跡を免れる為に、証拠隠滅には細心の注意を払っていましたが、別の攻撃で悪用していたサーバー上で、重要な痕跡を残してしまうという痛恨のミスを犯しました。そのサーバーは攻撃の準備段階で、マルウェアの指令サーバーとして設定されていました。設定した当日に行われた最初の通信は複数のVPN/プロキシサーバーからのもので、これは指令サーバーのテスト期間だったことを意味しています。その中には、非常に珍しい発信元からの短い通信が含まれており、その発信元を示すIPアドレスレンジは北朝鮮のものでした。

この事からはいくつかの可能性が考えられます。

- 攻撃者が北朝鮮のIPアドレスから接続した

- これは慎重に計画された偽旗作戦である

- 北朝鮮にいる誰かが誤って指令サーバーのURLにアクセスした

Lazarusは、マルウェアの開発に莫大な投資を行い、何か月もの期間を費やしてセキュリティ製品に検知されない攻撃ツールを開発しています。今回Kaspersky Labのリサーチャーがこれらのコードを分析し、特徴を見つけ出したことによって、新種の検体を追跡することが可能となりました。現在Lazarusの活動は比較的に静かになっていますが、これはおそらく攻撃ネットワークを再構築すべく活動を一時休止しているためと考えています。

Kaspersky Labのグローバル調査分析チーム(GReAT) のAPAC ディレクター、ヴィタリー・カムリュク(Vitaly Kamluk)は次のように述べています。「Lazarusはすぐに戻ってくるでしょう。Lazarusの攻撃から分かることは、些細な設定ミスが大規模なセキュリティ侵害につながり、標的企業に何億ドルもの損失が発生する可能性があるということです。特に世界各国の銀行やカジノ、投資企業は、Lazarusの今後の活動に注視が必要でしょう」

カスペルスキー製品は、Lazarus攻撃グループが使用するマルウェアを以下の検知名で検知・ブロックします。

- HEUR:Trojan-Banker.Win32.Alreay*

- Trojan-Banker.Win32.Agent*

Kaspersky Labでは、重要な脅威存在痕跡(Indicators of Compromise :IOC)などのデータを提供し、サイバー攻撃グループによる痕跡を企業や組織が自社ネットワーク内で探せるよう支援しています。また、すべての企業や組織は、ネットワークを入念にスキャンしてLazarusのマルウェアサンプルの有無を確認するとともに、検知した場合は除去し、法執行機関とインシデント対応チームに報告するよう、強く推奨します。

・Lazarus の分析詳細は、Securelistブログ「Lazarus Under The Hood」(英語)をご覧ください。

※1 Global Research and Analysis Team(GReAT、グレート)

GReATはKaspersky Labの研究開発部門の中核として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。