ランサムウェアからの保護

ランサムウェア はトロイの木馬の一種で、標的としたコンピューターのユーザーデータを変更し、標的となったユーザーはデータを使用することができなくなるだけではなく、コンピューターを正常に動作できなくなります。データが「人質に取られる」(ブロックまたは暗号化された状態)と、ユーザーは身代金要求の危機に陥ります。この要求では標的のユーザーがサイバー犯罪者に金銭を支払えば、データを修復したり、コンピューターのパフォーマンスを回復したりするプログラムを標的となったユーザーに送信する、と通知します。

ランサムウェアは、以下の理由によりサイバー空間が現在直面している最も一般的な脅威の1つとなっています。

- この脅威には明確な収益モデルが確立されている

- このようなマルウェアは簡単に実装できる

ランサムウェアは、標的となるユーザーに応じて、複雑な手法を用いたり、シンプルな手法を用いたりします。

- 一般的なランサムウェアは、悪意のあるスパムキャンペーンやエクスプロイトキットなどを利用して拡散される

- 標的型攻撃では複雑なランサムウェアが使用される

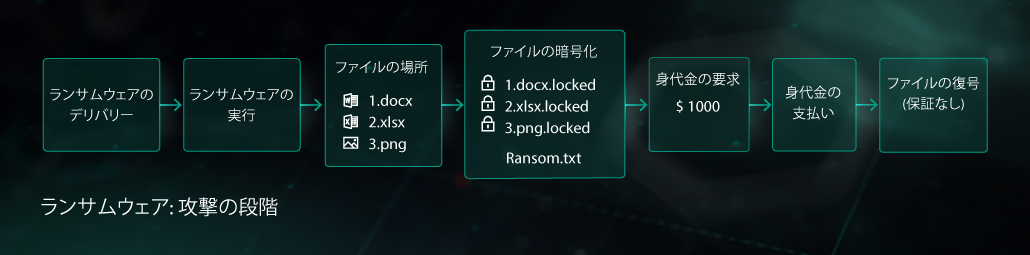

ランサムウェア攻撃にはいくつかの段階があります。

- 標的とするコンピューターへ配信:スパムメールへの悪意のある添付ファイル、脆弱性の悪用、標的型攻撃の場合は侵入。

- 実行:重要なユーザーファイルの暗号化

- 身代金要求

- 暗号化されたデータの復号

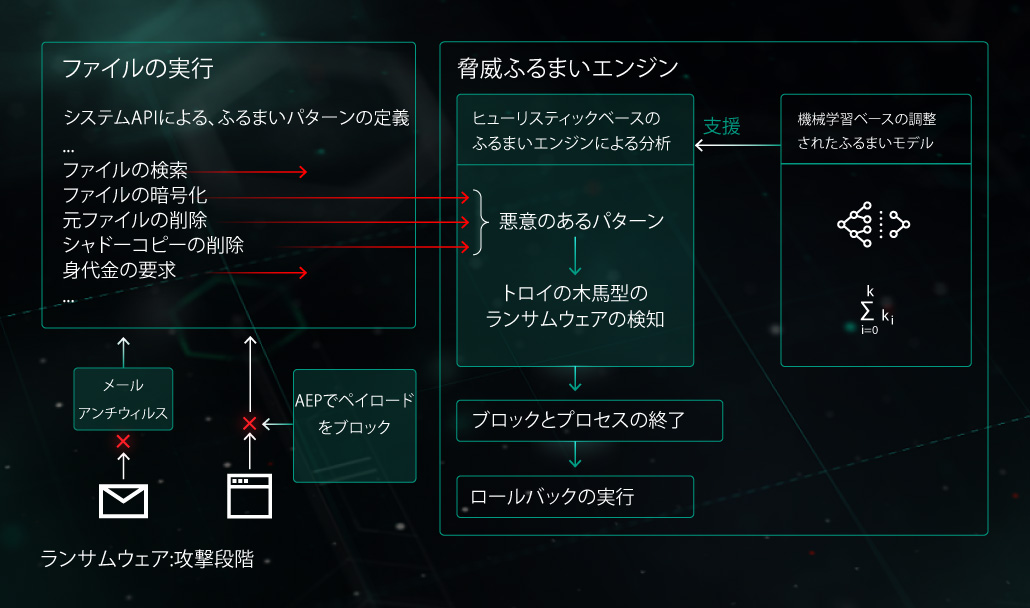

ランサムウェアに対して効率的に保護するには、多層防御モデル を備えたセキュリティ製品を導入する必要があります。Kaspersky Labの次世代の多層防御により、攻撃の開始とと実行段階でランサムウェアを検知できます。侵入プロセスの詳細

配信段階:スパムメールに仕込まれた悪意のある添付ファイル

最近のランサムウェアの最も一般的な配信方法の1つは、メール(スパムメール)で実行可能なスクリプトを含むアーカイブを送信することです。別の手段としては、悪意のあるマクロを含むMicrosoft Officeドキュメントをメールの添付ファイルとして使用することです。

カスペルスキー製品では、メールアンチウィルスがメッセージのコンテキスト全体を分析し(メール添付ファイルも含む)、コンテンツに強力なヒューリスティック分析を適用します。

配信段階:脆弱性の悪用

Automatic Exploit Protection (AEP)は、ソフトウェアの脆弱性を利用したマルウェア(ランサムウェアを含む)の侵入を阻止する重要なコンポーネントです。AEPによって保護されるアプリケーションには、Webブラウザー、MS Oficeアプリケーション、Adobe Acrobat Readerなどが含まれます。上記のソフトウェアのプロセス起動など不審な動作に対して、このコンポーネントはセキュリティ分析を行い、それらのふるまいに悪意のあるパターンがないか確認します。AEPは CryptXXX やその他多くのランサムウェアをブロックするのに役立ちます。

2017年、世界でランサムウェアを配信する手段としてネットワークの脆弱性が悪用されることが確認されました。WannaCry ランサムウェアは、SMBの脆弱性を悪用して拡散します。このような脆弱性を悪用した攻撃は、ネットワークレベルでのみブロックできます。カスペルスキー製品には、ネットワークトラフィック分析用の特別なコンポーネントである侵入検知システム(IDS)が含まれています。このコンポーネントは、低レベルのネットワークパケットを分析し、これらにヒューリスティック分析パターンを適用し、ネットワーク上の悪意のある動作を検知します。このコンポーネントは EternalBlue/EternalRomanceエクスプロイト の検知に成功しました。これは、WannaCryの感染防止に効果的でした。

実行段階

サイバー犯罪者は、あるゆる手段を使って静的な検知を回避しようと試みます。このような場合、ふるまい検知 は、最も強力な最終防御ラインとなります。各プロセスの動作を分析することで、悪意のあるパターンを明確に解析できます。その後、この製品はプロセスを終了して、感染したファイルを変更される前の状態にロールバックします。ふるまいに基づく検知は、ランサムウェアを含む未知の脅威に対しても効果を発揮します。 基本的なランサムウェアのパターンは、複数の段階に構成されます。

1. 標的としたコンピューターに保存されている重要なファイルの検出

2. 各ファイルのコンテンツの読み取り

3. コンテンツの暗号化とディスクに変更の保存

このような悪意のあるふるまいパターンを照合しし、 ふるまいエンジン はプロセスをブロックし、感染したファイルを変更される前の状態にロールバックします。このようなパターン検知方法によってランサムウェアの検知に成功した例には、Polyglot, WannaCry (マルウェアの暗号化)などが含まれます。

ランサムウェアの検知は、上記のパターンのみに現手されることなく、その他多くのパターンがこれらのタイプの脅威に対して効率的でした。

このアプローチの効果は、2017年7月のExPetrランサムウェアの攻撃で実証されています。サイバー犯罪者は、マスターファイルテーブル(MFTにはNTFSファイルシステムのすべてのファイル、ディレクトリおよびファイルメタデータが含まれます)を暗号化するために、Petyaランサムウェアの下位レベルの一部を使用していました。これを実行すると、高いレベルのコンポーネントが実行され、ハードディスクのマスターブートレコード(MBR)を書き換えます。脅威ふるまいエンジンは、このようなふるまいを悪意のあるものとして認識し、そのプロセスを停止させます。他の犯罪者が同様なランサムウェアを作成しても、使用した難読化/エミュレーション対策手法の形態に関係なく、その攻撃は成功しません。

標的型攻撃のランサムウェア

2017年にKaspersky Labは、主にデータの暗号化攻撃を仕掛けるいくつかの犯罪組織グループを登録しました。

多くの標的型攻撃では、ディスク/ファイルの暗号化に正規のユーティリティが使用されました。たとえば、暗号化にはDiskCryptor、また企業ネットワークを経由した一括インストールにはPSExecが使用されました。正規のユーティリティによって静的で基本的なふるまいに基づいて検知した場合、正規のユーティリティを使用しているため誤検知が発生することもあり非効率的です。このため、使用しているユーティリティのコンテキスト 全体を収集して分析することが必要となります。上記の例では、PSExecユーティリティを使用した暗号化に対し、正規のユーティリティのインストールのパターンが疑わしい可能性があり、当社製品が対応する保護機能を利用することにより、その他のユーザーにさらなる誤検知を出すことなく、データの損失を防止します。