インターネット ユーザーやネットワーク管理者が警戒する必要があるサイバー脅威は数多くありますが、主にオンラインでサービスを提供する組織にとって、増加傾向にある最も重要な攻撃の 1 つが分散型サービス拒否 (DDoS) 攻撃です。しかし、サービス拒否攻撃とは何でしょうか? どのように機能するのでしょうか? また、それを防ぐ方法はあるのでしょうか?

分散型サービス拒否攻撃:定義

では、DDoS とはどういう意味でしょうか?これは、企業のWebサイトの基盤となっているインフラストラクチャなど、ネットワークリソースの容量制限を悪用する攻撃です。DDoS攻撃は攻撃対象のWebリソースに、同時に多数の要求を送信します。これは、複数の要求を処理させることでWebサイトの容量制限を超過させ、Webサイトを正常に機能させないようにすることを目的としています。DDoS 攻撃の典型的なターゲットには、電子商取引サイトやオンライン サービスを提供する組織が含まれます。

どのような仕組みか

DDoS 攻撃を理解する上で重要なのは、これらの攻撃の仕組みを学ぶことです。Webサーバーなどのネットワークリソースには、サービスを同時に提供できる要求の数に制限があります。サーバーの容量制限の他に、サーバーをインターネットに接続するチャネルにも帯域幅と容量の制限があります。要求の数がインフラストラクチャの容量制限を超過すると、以下のいずれかの現象が発生してサービスレベルが低下します。

通常、DDoS 攻撃の例では、攻撃者の目的は Web リソースのサーバーを圧倒し、正常な機能を妨げて、完全なサービス拒否を引き起こすことです。攻撃者が攻撃の停止と引き換えに金銭を要求する場合もあります。また、DDoS攻撃が競合会社の信用を失墜させたり、損害を与えたりするために利用されることもあります。

攻撃を実行するために、攻撃者はマルウェアに感染させてボットネットを作成し、ネットワークまたはデバイスの制御を奪います。次に、ボットに特定の指示を送信して攻撃を開始します。次に、ボットネットはIP アドレスを通じてターゲット サーバーにリクエストを発行し始め、サーバーを圧倒して通常のトラフィックにサービス拒否を引き起こします。

DDoS 攻撃の例: 攻撃にはどのような種類がありますか?

DDoS の意味と攻撃の仕組みを学ぶことは、攻撃を防ぐための第一歩ですが、DDoS 攻撃にはさまざまな種類があることを理解することも重要です。これは、まずネットワーク接続がどのように形成されるかを概説することにかかっています。

国際標準化機構によって開発された開放型システム相互接続 (OSI) モデルは、インターネット ネットワーク接続を構成する 7 つの異なる層を定義します。これらには、物理層、データリンク層、ネットワーク層、トランスポート層、セッション層、プレゼンテーション層、アプリケーション層が含まれます。

多くの DDoS 攻撃の例は、どの接続層をターゲットとするかによって異なります。以下に最も一般的な例をいくつか示します。

- アプリケーション層攻撃

これらの攻撃は、OSI モデルの 7番目(アプリケーション) レイヤーをターゲットにするため、レイヤー 7 攻撃と呼ばれることもあり、DDoS Web サイトを使用してターゲット サーバーのリソースを枯渇させます。7番目の層は、サーバーが HTTP 要求に応じて Web ページを生成する場所です。攻撃者は多数の HTTP リクエストを実行し、Web ページの作成に必要な多数のファイルをロードし、データベース クエリを実行して応答する対象サーバーに過負荷をかけます。

HTTPフラッド

これらの DDoS 攻撃は、多数のコンピューターで Web ブラウザーを何度も更新するようなものだと考えてください。これにより、HTTP リクエストの「フラッド」が発生し、サービス拒否が強制されます。これらの攻撃の実装は、狭い範囲の IP アドレスを持つ 1 つの URL を使用する単純なものから、多数の IP アドレスとランダムな URL を使用する複雑なものまで、多岐にわたります。

プロトコル攻撃

状態枯渇攻撃とも呼ばれるこれらの DDoS 攻撃は、OSI モデルの第3 層と第4 層 (ネットワーク層とトランスポート層) の脆弱性を悪用します。これらの攻撃は、サーバーのリソースやファイアウォールなどのネットワーク機器のリソースを圧迫して、サービス拒否を引き起こします。プロトコル攻撃には、SYN フラッド攻撃などいくつかの種類があります。これらは、2 つのネットワーク接続を確立できるようにする TCP (伝送制御プロトコル) ハンドシェイクを悪用し、偽の IP アドレスから管理できない数の TCP「初期接続要求」を送信します。

- ボリューム攻撃

これらの DDoS 攻撃の例では、大量のデータを送信してターゲット サーバーのすべての利用可能な帯域幅を使用し、サーバーのトラフィックを急増させることで、サービス拒否を引き起こします。

DNS増幅

これは、偽装された IP アドレス(ターゲット サーバーの IP アドレス) から DNS サーバーに要求が送信され、DNS サーバーがターゲットに「コールバック」して要求を確認するように促すリフレクション ベースの攻撃です。このアクションはボットネットの使用によって増幅され、ターゲット サーバーのリソースを急速に圧倒します。

DDoS攻撃の特定

DDoS 攻撃は、従来のサービスの問題を模倣し、ますます巧妙化しているため、識別が困難になることがあります。ただし、システムまたはネットワークが DDoS 攻撃の被害に遭ったことを示唆する兆候がいくつかあります。次に、その一例を取り上げます。

- 不明なIPアドレスからのトラフィックの急増

- 位置情報やウェブブラウザのバージョンなど、特定の類似点を共有する多数のユーザーからのトラフィックの洪水

- 単一ページへのリクエストの不可解な増加

- 異常な交通パターン

- ネットワークパフォーマンスが遅い

- 理由もなく突然オフラインになるサービスやウェブサイト

DDoS攻撃の防止と軽減

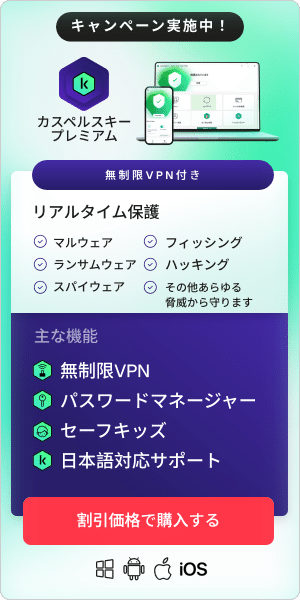

DDoS 攻撃の検出は難しい場合がありますが、これらの種類のサイバー攻撃を防ぎ、攻撃を受けた場合の被害を軽減するためにいくつかの対策を実施することは可能です。DDoS 攻撃をどのように防ぐか考えているユーザーにとって重要なのは、攻撃が発生した場合にシステムを保護し、被害を軽減するための行動計画を作成することです。一般的に、悪意のあるトラフィックを継続的に分析してリダイレクトする、企業向けのカスペルスキー DDoS 保護のようなソリューションを実装することは有益です。さらに、次の一般的なアドバイスは、防御をさらに強化するのに役立ちます。

- ソフトウェア、デバイス、サーバー、ネットワークを含む現在のシステム設定を評価して、セキュリティリスクと潜在的な脅威を特定し、それらを軽減するための対策を実施し、定期的にリスク評価を実施します。

- すべてのソフトウェアとテクノロジーを最新の状態に保ち、最新のセキュリティ パッチが実行されていることを確認します。

- DDoS 攻撃の防止、検出、軽減のための実行可能な戦略を開発します。

- 攻撃防止計画に関わるすべての人が DDoS 攻撃の意味と割り当てられた役割を理解していることを確認します。

攻撃を受けた場合、以下のアクションである程度の影響を軽減できる可能性があります。

- エニーキャスト ネットワーク:エニーキャスト ネットワークを使用してトラフィックを再配布すると、問題に対処している間もサーバーの使いやすさが維持され、サーバーを完全にシャットダウンする必要がなくなります。

- ブラック ホール ルーティング:このシナリオでは、ISP のネットワーク管理者がターゲット サーバーからのすべてのトラフィックをブラック ホール ルート (ターゲット IP アドレス) に再ルーティングし、ネットワークから削除して整合性を維持します。ただし、正当なトラフィックもブロックしてしまうため、これは極端な措置になる可能性があります。

- レート制限:サーバーが一度に受け入れることができるリクエストの数を制限します。それ自体ではあまり効果的ではありませんが、より大きな戦略の一部として役立つ場合があります。

- ファイアウォール:組織は、Web アプリケーション ファイアウォール (WAF) をリバース プロキシとして使用してサーバーを保護できます。WAF にはトラフィックをフィルタリングするルールを設定でき、管理者は DDoS 攻撃が疑われる場合にこれをリアルタイムで変更できます。

関連記事やリンク:

関連製品とサービス: