当社がインシデントレスポンス対応したサイバー攻撃を分析した結果、企業ネットワーク環境への初期侵入経路は、パスワードの総当たり攻撃と外部公開されたアプリケーションの脆弱性の悪用が多く、強固なパスワードポリシーと適切なパッチ管理によって攻撃リスクを最大63%減少できる可能性があります。

[本リリースは、2021年9月13日にKasperskyが発表したプレスリリースに基づき作成したものです]

Kasperskyのグローバル緊急対応チーム(Global Emergency Response Team:GERT)が2020年にインシデントレスポンスを実施※1したサイバー攻撃を分析したところ、企業ネットワーク環境への初期の侵入経路は、パスワードの総当たり攻撃と外部公開されたアプリケーションの脆弱(ぜいじゃく)性の悪用が最も多く、この二つで全体の63%を占めていることが判明しました。強固なパスワードポリシーと適切なパッチ管理ポリシーを組み合わせることで、サイバー攻撃を受ける確率が最大63%減少する可能性があります。当社のIncident Response Analyst Report(インシデントレスポンス分析レポート:英語)では、実際のインシデントレスポンスを基にした分析の詳細を報告しています。日本語版はこちら(PDF)でご覧いただけます。

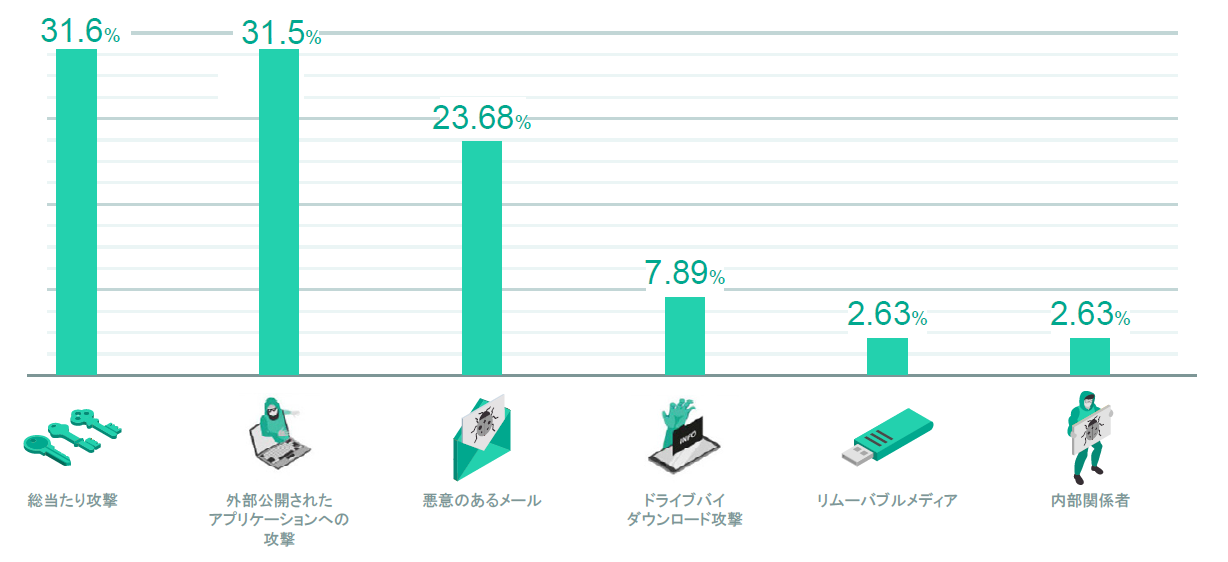

2020年にGERTがインシデントレスポンス(IR)を実施した際の匿名化されたデータを分析したところ、企業ネットワークへの初期侵入方法として最も多かったのは総当たり攻撃でした。2019年※2の13.3%から31.6%に急増しましたが、これは新型コロナウイルスの感染拡大とそれに伴うリモートワークの普及によるものと思われます。

2番目は外部公開されたアプリケーションの脆弱性の悪用で、31.5%を占めていました。2019年は37.8%でした。2020年以降に見つかった脆弱性が悪用されたインシデントはごくわずかで、大半のケースでCVE(共通脆弱性識別子)識別番号CVE-2019-11510、CVE-2018-8453、CVE-2017-0144といった、比較的古い脆弱性へのパッチ未適用の状態が悪用されていました。

図:サイバー攻撃の初期の侵入経路とその割合(2020年にKasperskyが実施したインシデントレスポンスの結果による)

初期の侵入から攻撃発見までの期間はそれぞれ、総当たり攻撃は数時間後(18%)数日後(55%)、外部公開アプリケーションの脆弱性の悪用は数時間後(33%)数日後(22%)、悪意のあるメールは数時間後(43%)数日後(29%)となり、ほぼ半数以上が数日以内に検知されていました。また、一部の攻撃は数か月以上継続することがあり、その平均攻撃期間は90.4日間でした。理論上、初期侵入経路が総当たり攻撃である場合は検知されやすいものの、実際には影響を及ぼす前に特定できた攻撃はごく一部にすぎませんでした。

KasperskyでGERTの責任者を務めるコンスタンティン・サプロノフ(Konstantin Sapronov)は次のように述べています。「ITセキュリティ部門が企業のインフラストラクチャの安全性確保に最善を尽くしたとしても、レガシーOSや廉価な機器の使用、互換性の問題、人為的な要因などが、組織のセキュリティを危険にさらすようなセキュリティ侵害を招くことが多くあります。保護対策だけでは、総合的なサイバー防御を実現することはできません。そのため、保護対策には必ず、攻撃を早期に検知して排除し、さらにインシデントの原因にも対処できるような検知・対応ツールを組み合わせるようにしてください」

企業のインフラストラクチャへの侵害に遭うリスクを最小限に抑えるために、当社では次のような対策を推奨しています。

・多要素認証(MFA)やID/アクセス管理ツールを含む、強固なパスワードポリシーを導入する。

・公開アプリケーションのパッチ管理や補償対策には妥協を一切許さないこと。ソフトウェアベンダーからの最新の脆弱性情報の定期的な入手、ネットワークの脆弱性スキャン、およびパッチの適用は、企業のインフラストラクチャのセキュリティを確保する上で不可欠です。

・従業員のセキュリティ意識を高いレベルで維持すること。サードパーティ製の包括的かつ効果的な従業員向けトレーニングプログラムを実施することは、IT部門の時間を節約し、良い結果を出すために有効です。

・攻撃を迅速に検知し対応するために、対策の中でも特にEndpoint Detection and

Response(EDR)ソリューションとMDRサービスを導入する。高度なセキュリティサービスを利用することで、攻撃を受けることによるコストを削減し、望ましくない結果を避けることができます。

インシデント対応分析レポートの詳細は、Securelistブログ(英語)「Incident Response Analyst Report 2020」、日本語版はこちら(PDF)でご覧いただけます。

※1 Kaspersky Incident Responseサービスは、企業のIT環境に対するセキュリティ侵害や攻撃の影響を抑えるためのソリューションです。現場での証拠の収集から、侵害を示す追加の兆候の特定、修復計画の準備、脅威の除去に至るまで、インシデントの調査サイクル全般をカバーします。当レポートは、当社が2020年1月~12月に北米、南米、欧州、アフリカ、中東、アジア、ロシア、CISで実施したインシデントレスポンスサービスについての所見をまとめたものです。Kaspersky

Incident Responseについて詳しくはこちらでご覧いただけます。

※2 2019年度「Incident Response

Analyst Report」日本語版はこちら(PDF)でご覧いただけます。