スタックスネットはサイバー攻撃やサイバー戦争の代名詞となっている。今日に至るまで、誰が Stuxnet を作成したのか、Stuxnet はどのように機能したのか、そして Stuxnet がサイバーセキュリティにとってなぜ重要なのかという疑問は続いています。これらの質問やその他の答えを見つけるには、読み進めてください。

Stuxnet とは何ですか?

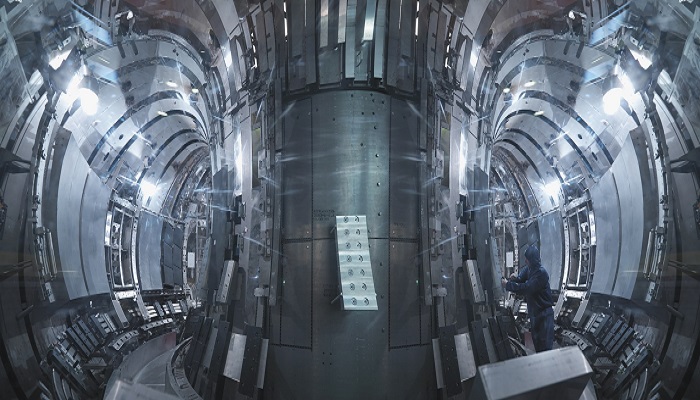

Stuxnet は、2010 年に広く知られるようになった、非常に洗練されたコンピュータ ワームです。このマルウェアは、これまで知られていなかった Windows のゼロデイ脆弱性を悪用して、標的のシステムに感染し、他のシステムに拡散しました。スタックスネットは主にイランのウラン濃縮施設の遠心分離機を標的とし、当時イランで台頭しつつあった核開発計画を秘密裏に妨害することが目的だった。しかし、Stuxnet は時間の経過とともに改良され、ガス管、発電所、水処理施設などの他のインフラを標的にできるようになりました。

スタックスネットは2010年に世界的な注目を集めましたが、その開発は2005年に始まったと考えられています。これは世界初のサイバー兵器とみなされており、そのためメディアの大きな注目を集めました。伝えられるところによると、このワームはイランの核遠心分離機のほぼ5分の1を破壊し、20万台以上のコンピュータに感染し、1,000台のマシンの物理的な劣化を引き起こした。

Stuxnetはどのように機能したのでしょうか?

Stuxnet は非常に複雑なマルウェアであり、特定のターゲットにのみ影響を与え、他のデバイスへの被害を最小限に抑えるように注意深く設計されています。

2000年代初頭、イランはナタンズのウラン濃縮施設で核兵器を開発していると広く考えられていた。イランの核施設はエアギャップ構造になっており、他のネットワークやインターネットとは意図的に接続されていませんでした。(「エアギャップ」とは、組織の物理的資産と外界との間の物理的な空間を指します。)Stuxnetは、工作員がこれらの核施設内に持ち込んだUSBスティックを介して拡散されたと考えられています。

Stuxnet は、感染した各 PC を検索し、シーメンス Step 7 ソフトウェアの痕跡を探しました。このソフトウェアは、プログラマブル ロジック コントローラー (PLC) として機能する産業用コンピューターが、電磁機器の自動化と監視に使用するものです。Stuxnet はこのソフトウェアを見つけると、コードを更新し、PC によって制御される電磁機器に破壊的な命令を送信し始めました。同時に、スタックスネットはメインコントローラーに偽のフィードバックを送信しました。つまり、機器を監視していた人は、機器が自己破壊を始めるまで異常に気付かなかったのです。

要するに、スタックスネットはナタンツの原子炉内の遠心分離機にウランガスを送り込むバルブを操作したのです。ガスの体積が増大し、回転する遠心分離機に過負荷がかかり、遠心分離機が過熱して自爆する原因となった。しかし、コンピューターの画面を観察していたイランの科学者たちには、すべてが正常に見えた。

Stuxnet は非常に洗練されており、4 つの個別のゼロデイ攻撃を使用してシステムに侵入し、シーメンスの産業用制御システムに損害を与えることのみを目的として設計されました。Stuxnet は次の 3 つの部分から構成されています。

- 作業の大部分を担ったワーム

- 拡散したワームのコピーの実行を自動化するリンクファイル

- ファイルを検知から隠すルートキット

スタックスネットは、イランの核施設の検査官が遠心分離機の故障率に驚きを表明したことから、2010年に明るみに出た。セキュリティ専門家によるさらなる調査の結果、強力な悪意あるソフトウェアが原因であることが明らかになりました。(セキュリティ専門家の一人は、後にカスペルスキーで働くことになるセルゲイ・ウラセン氏です。)Stuxnetは、シグネチャが知られていない全く新しいマルウェアであり、複数のゼロデイ脆弱性を悪用していたため、検出が困難でした。

スタックスネットはイランの核施設の外に拡散することを意図したものではなかった。しかし、マルウェアはインターネットに接続されたコンピュータに侵入し、その極めて高度で攻撃的な性質のために拡散し始めました。しかし、Stuxnet は特定のターゲットにのみダメージを与えるように特別に設計されていたため、感染した外部のコンピュータにはほとんどダメージを与えませんでした。スタックスネットの影響は主にイランで感じられました。

Stuxnet を作成したのは誰ですか?

スタックスネットの責任を公式に主張した者はいないが、米国とイスラエルの諜報機関が共同で作成したものであることは広く認められている。伝えられるところによると、このワームを開発する機密プログラムは「オリンピック・ゲーム」というコード名で呼ばれ、ジョージ・W・ブッシュ大統領の下で始まり、その後オバマ大統領の下で継続された。このプログラムの目的は、イランの新たな核開発計画を阻止、あるいは少なくとも遅らせることだった。

当初、捜査官らは、イランの核開発計画の重要拠点であるナタンズと関係のあるエンジニアリング企業4社にスタックスネットマルウェアを仕掛け、施設内で攻撃を運ぶためにUSBメモリを不注意に使用した。

Stuxnet はなぜそんなに有名なのでしょうか?

スタックスネットはメディアの大きな関心を集め、ドキュメンタリーや書籍の題材にもなった。これは今日に至るまで、歴史上最も高度なマルウェア攻撃の 1 つとなっています。Stuxnet が重要だった理由はいくつかあります。

- それは世界初のデジタル兵器でした。Stuxnet は、単に標的のコンピュータを乗っ取ったり情報を盗んだりするのではなく、デジタル領域を抜け出して、コンピュータが制御する機器に物理的な破壊を引き起こします。これは、マルウェアを通じて他国のインフラを攻撃することが可能であるという前例となった。

- これは国家レベルで作成されたもので、Stuxnet は史上初のサイバー戦争攻撃ではなかったものの、当時としては最も洗練されたものと考えられていました。

- これは非常に効果的だった。伝えられるところによると、スタックスネットはイランの核遠心分離機のほぼ5分の1を破壊した。このワームは産業用制御システムを標的とし、20万台以上のコンピュータに感染し、1,000台のマシンの物理的な劣化を引き起こした。

- このマルウェアは、4 つの異なるゼロデイ脆弱性を利用して拡散しましたが、これは 2010 年当時としては非常に異例なことであり、現在でも珍しいことです。こうしたエクスプロイトの中には、画面上にアイコンが表示されるだけで操作が不要なほど危険なものもありました。

- Stuxnet は、エアギャップネットワークが侵入される可能性があるという事実を浮き彫りにしました。今回のケースでは、感染した USB ドライブを介して侵入されました。Stuxnet がシステムに侵入すると、急速に拡散し、シーメンスのソフトウェアと PLC を制御するコンピューターを探し出しました。

Stuxnet はウイルスですか?

Stuxnet はウイルスと呼ばれることが多いですが、実際にはコンピューターワームです。ウイルスとワームはどちらもマルウェアの一種ですが、ワームはアクティブ化するために人間の介入を必要とせず、システムに侵入すると自己増殖するため、より洗練されています。

コンピュータワームは、データを削除するだけでなく、ネットワークに過負荷をかけ、帯域幅を消費し、バックドアを開き、ハードドライブの容量を減らし、ルートキット、スパイウェア、ランサムウェアなどの他の危険なマルウェアを配布する可能性があります。

ウイルスとワームの違いについて詳しくは、こちらの記事をご覧ください。

スタックスネットの遺産

その悪名の高さから、スタックスネットは一般大衆の意識の中に入り込んでしまった。アカデミー賞にノミネートされたドキュメンタリー作家アレックス・ギブニーは、2016年のドキュメンタリー『ゼロデイズ』を監督し、スタックスネットの物語を伝え、イランと西側諸国の関係に与えた影響を検証した。受賞歴のあるジャーナリスト、キム・ゼッター氏は、 「Countdown to Zero Day」という本を執筆し、スタックスネットの発見とその後の状況を詳細に記述した。他にも書籍や映画が出版されています。

伝えられるところによると、Stuxnet の作成者は、2012 年 6 月に期限が切れるようにプログラムしており、いずれにせよ、シーメンスは PLC ソフトウェアの修正プログラムをリリースしました。しかし、Stuxnet の遺産は、元のコードに基づいた他のマルウェア攻撃の形で継続されました。Stuxnet の後継には次のようなものがあります:

ドゥク(2011)

Duqu は、おそらく後で攻撃を仕掛けるために、キー入力を記録して産業施設からデータを採掘するように設計されていた。

炎(2012)

Flame は、Skype の会話を記録し、キーストロークを記録し、スクリーンショットを収集するなどの高度なスパイウェアでした。Stuxnet と同様に、Flame は USB スティックを介して移動しました。主にイランやその他の中東諸国の政府機関や教育機関、一部の個人を標的とした。

ハベックス(2013)

Havex の目標は、エネルギー、航空、防衛、製薬などの企業から情報を収集することだった。Havex マルウェアは主に米国、ヨーロッパ、カナダの組織を標的としました。

インダストロイアー(2016)

これは電力施設をターゲットにしたものです。2016年12月にウクライナで停電を引き起こしたと報じられている。

トリトン(2017)

これは中東の石油化学工場の安全システムを標的としたものであり、マルウェア作成者が労働者に身体的傷害を与える意図を持っているのではないかという懸念が高まっている。

最新(2018年)

2018年10月、Stuxnetの特徴を持つ名前のないウイルスがイランの特定されていないネットワークインフラを攻撃したと報じられている。

今日、サイバー手段は、多くの国家および非国家主体による犯罪行為、戦略目的、またはその両方のための諜報活動、破壊活動、および情報操作の収集に広く使用されています。しかし、Stuxnet ベースのマルウェア攻撃は主に発電所や防衛などの主要な産業やインフラを狙っているため、一般のコンピューター ユーザーが心配する必要はほとんどありません。

産業ネットワークのサイバーセキュリティ

現実世界では、ランサムウェアなどによって引き起こされる一般的な機会主義的な混乱に比べると、Stuxnet のような高度な国家による攻撃はまれです。しかし、Stuxnet はあらゆる組織にとってのサイバー セキュリティの重要性を浮き彫りにしました。ランサムウェア、コンピュータワーム、フィッシング、ビジネスメール詐欺 (BEC)、その他のサイバー脅威から組織を保護するために実行できる手順は次のとおりです。

- 従業員や請負業者がネットワークに潜在的な脅威を持ち込むことを防ぐ厳格な BYOD (個人所有デバイスの持ち込み) ポリシーを適用します。

- ブルートフォース攻撃を阻止し、盗まれたパスワードが脅威ベクトルとなることを防ぐ 2 要素認証を使用した、強力で技術的に強制されたパスワード ポリシーを実装します。

- 最新のパッチでコンピューターとネットワークを保護します。最新の状態に保つことで、最新のセキュリティ修正の恩恵を受けることができます。

- あらゆるレベルで簡単なバックアップと復元を適用し、特に重要なシステムの中断を最小限に抑えます。

- プロセッサとサーバーの異常を継続的に監視します。

- すべてのデバイスが包括的なウイルス対策によって保護されていることを確認します。優れたウイルス対策ソフトは、ハッカーや最新のウイルス、ランサムウェア、スパイウェアからユーザーを 24 時間 365 日保護します。

関連製品

- カスペルスキー インターネット セキュリティ for Android

- カスペルスキー プレミアムアンチウイルス

- カスペルスキー プレミアムアンチウイルスを30日間無料トライアルでダウンロード

- カスペルスキー パスワードマネージャー- 無料試用版

- カスペルスキー VPN セキュアコネクション

他の読み物