脆弱性攻撃ブロック

脆弱性攻撃ブロック(EP)は、カスペルスキーの次世代の多層防御の一部を成し、特にソフトウェアの脆弱性を悪用するマルウェアをターゲットとします。これは標的になりやすいプログラムとテクノロジーに対する保護を強化するために設計されました。EPは、既知と未知の脆弱性攻撃をブロックおよび検知する効率的かつ非侵入型の方法を使用します。EPは、カスペルスキーのふるまいに基づく検知機能の不可欠な要素です。

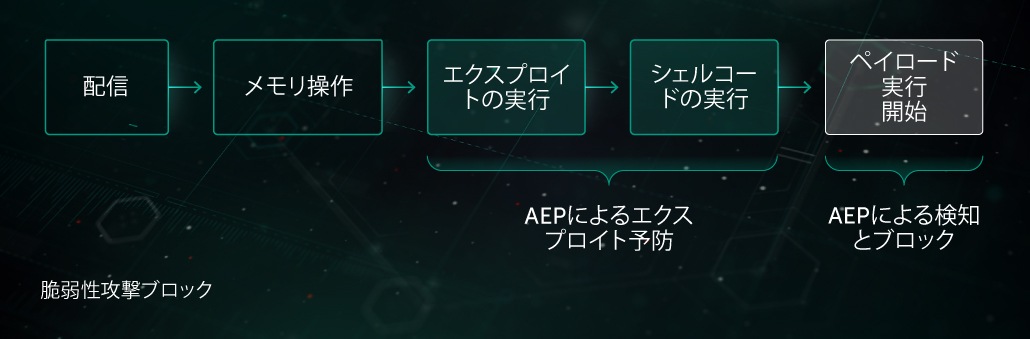

「キルチェーン」攻撃は複数の段階で構成されます。たとえば、Webベースの脆弱性攻撃は通常ドライブバイダウンロード攻撃を利用します。悪意のあるJavascriptコードが注入されている改ざんされたWebサイトを被害者が訪問すると感染が開始されます。複数の場所をチェックした後に、最終的に被害者はFlash、Silverlight、JavaまたはWebブラウザーの脆弱性攻撃を含むランディングページにリダイレクトされます。一方で、Microsoft OfficeまたはAdobe Readerの脆弱性攻撃に関しては、初期感染の経路はフィッシングメールやメールに添付された悪意のあるファイルです。

初期配信段階を実行した後、攻撃者は1つ以上のソフトウェアの脆弱性を悪用し、プロセス実行フローを制御して攻撃段階に移行します。オペレーティングシステムの組み込みセキュリティ対策により、通常、任意のコードを直接実行することはできないため、攻撃者はまずこれらをバイパスする必要があります。攻撃に成功した場合、シェルコードの実行が可能となり、ここで攻撃者の任意のコードを実行し始め、最終的にペイロードが実行されます。ペイロードはファイルとしてダウンロードされるか、またはシステムメモリから直接読み込まれて実行される場合もあります。

初期手順がいかに実行されたとしても、攻撃者の最終目標はペイロードを起動し、悪意のある動作を開始することです。別のアプリケーションや実行スレッドの起動は、該当のアプリにこのような機能がないことが分かっている場合は特に疑わしい場合があります。

脆弱性攻撃ブロックテクノロジーは、このような動作を監視し、アプリケーションの実行フローを一時停止し、追加の分析を適用して、試行された動作が正規のものであるかどうかを確認します。疑わしいコードが起動する前に起きたプログラムの動作(特定のメモリ領域内のメモリ変更、および試行されたコード起動のソース)を使用して、動作が脆弱性攻撃によって起こされたものかどうかを特定します。

その他にも、EPは脆弱性攻撃に使用されるほとんどの攻撃手法に対応する数多くのセキュリティ対策を適用します。攻撃手法にはDllハイジャック、Reflective Dllインジェクション、ヒープスプレーアロケーション、スタックピボットなどが含まれます。ふるまい検知コンポーネントの実行トラッキングメカニズムが提供する追加のふるまい指標により、ペイロード実行をブロックする同テクノロジーの信頼性が高まります。